题目下载:通过网盘分享的文件:畸形的爱

链接: https://pan.baidu.com/s/1WYKZKpgcV4w7KQ63BArXKg?pwd=6180 提取码: 6180

说明手册下载:通过网盘分享的文件:应急响应之畸形的爱.pdf

链接: https://pan.baidu.com/s/1MGSLwrVZ65TyQ-YYPLNF6Q?pwd=6180 提取码: 6180

畸行的爱

解压密码:Parloo&zgsfsys&onefox&solar**juyt

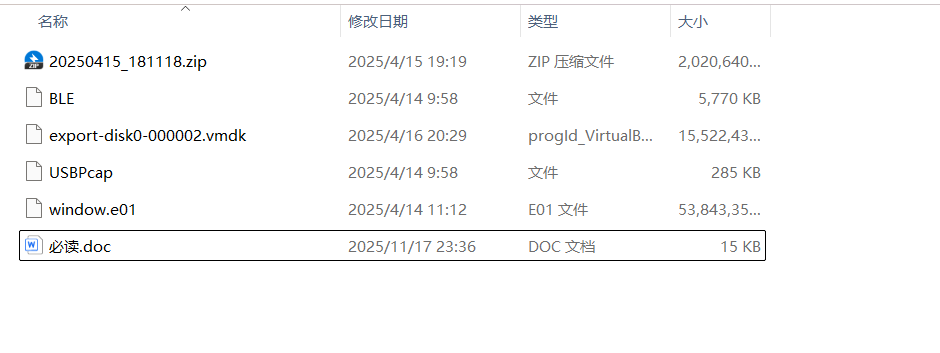

| 主机名 | 操作系统登录 | 服务登录 |

|---|---|---|

| WebServer | root/root | webserver/webserver |

| SQL服务器 | sql/sql | |

| Windows7 PC1 | administrator/wmx666 | |

| Windows10 PC2 | administrator/zjl@123 |

1.提交攻击者使用的攻击ip地址1 flag格式为:palu{xxxx}

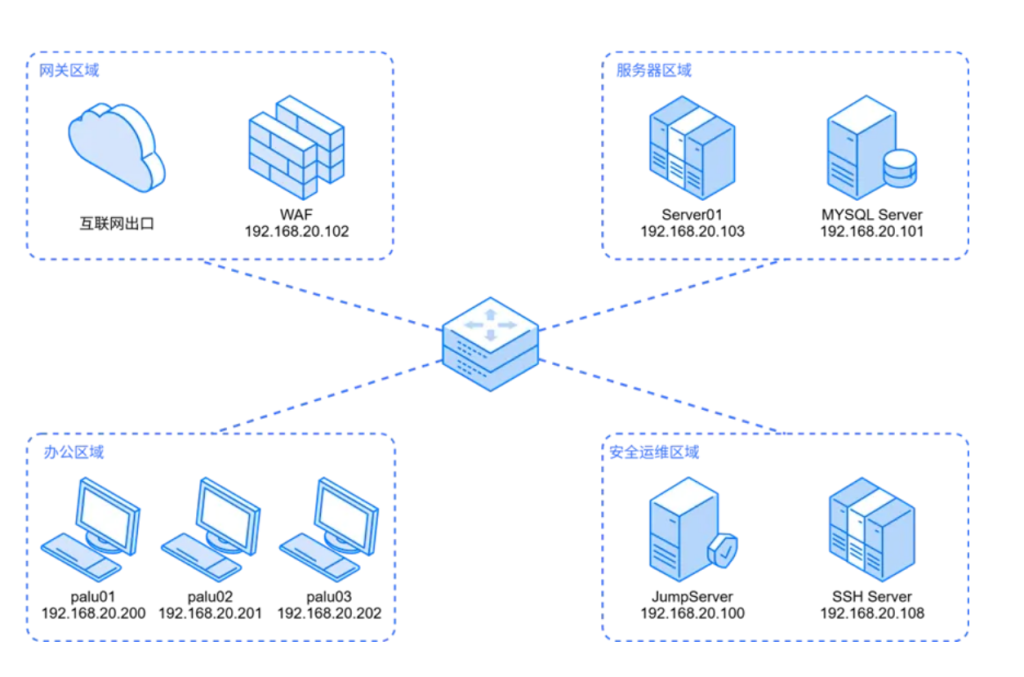

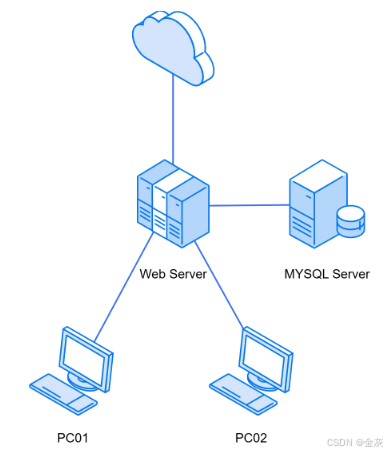

一般应急,思路是先看入口点(一般被攻击的情况下,就是从互联网端打进来的,所以着重看一下哪些机器是公网可以访问到的,一般这种机器都是突破口,后期的内网渗透也是拿这台机器当作跳板机)。但是整个做题过程中发现,最好不要这样,看了其他大佬的wp,发现很多题目的关键是在其他几个机器中找到的,所以接收下这个教训,不要死磕一两个机器,如果没有思路,一定要看完整个网络环境下的其他机器。按照题目给的拓扑来看:

整个网络拓扑图的入口点是在web server服务器

使用netstat -anplt查看web server服务器对外开放了几个端口,web端口一般都是突破口

本题webserver服务器开着80端口,跑着nginx服务器,所以找攻击者的攻击ip,一般是要看nginx

日志有无攻击记录

一般ubuntu服务器上的日志存放位置为/var/log中,我们看到了nginx目录,所以进入查看nginx

目录中有什么日志文件

webserver 中间件为nginx,日志分析

/var/log/nginx 目录下:

查到中间件为Nginx,可以通过分析Nginx的日志来推出攻击者的IP地址

看到可疑日志信息

一个木马

确认攻击者IP为:192.168.31.240

palu{192.168.31.240}

2.提交攻击者使用的攻击ip地址. flag格式为:palu{xxxx}

这个题,其实可以套路下就能出答案。

还是顺着正常流程去讲

一般我们在看webserver这个互联网入口的web服务器,我们要知道这台服务器上开启了哪些web

服务,要都访问一下,做到心中有数,因为只有知道了具体的web服务,你才能在自己心中设想

出,哪部分服务会有问题,可能出现什么攻击思路

而且有时候,其实看一下历史记录往往会有一些意想不到的发现(你想呀,通过history,你也能知

道运维部署了什么环境,建议拿到提目前先把root用户跟当前用户的history记录给down下来保存

好,便分析边应急)

通过历史记录可以看到,运维的环境都是用docker部署的

启动一下docker

docker start ec87eb8a81c7 6801404902b1 192686b818fc

netstat -anplt

然后发现多了好多的端口

使用docker ps可以查看当前docker开启了哪些容器,分别占用了哪些端口

查看webserver的webdata容器中 clean.sh 的内容

看看80

可以使用命令进入指定的容器名称

docker exec -it 容器id /bin/sh

docker exec -it ec87eb8a81c7 /bin/sh进入容器的环境里面

ls

查看clean.sh 文件

就能看到反联地址 攻击的IP地址 和端口1133

palu{192.168.31.11}

3.题解攻击者暴力破解开始时间。flag为:palu{xxxx;xx;xx:xx}

题目在问暴力破解,看了docker开启的几个环境,只有phpmyadmin最容易有暴力破解的攻击场

景,但是进入phpmyadmin容器也没找到日志

Docker 容器默认不会将日志写入磁盘文件(除非你特别配置了挂载)。它会把日志写到容器标准

输出

显示启动信息、访问日志、错误信息等

docker logs phpmyadmin

发现可疑文件index.php

而且是攻击IP很多2025.0.0.19这个时间 往上面翻就能发现最早的爆破时间2025.0..05.58

palu{2025:03:05:58}

4.提交攻击者留下的flag1格式为palu{xxx}

在PC 2 发现 C盘就有个everything 直接搜索flag就能发现flag1

palu{pc3_zgsfqwerlkssaw}

或者一般在windows应急时,比较关注任务计划,也能看到flag信息

5.提交攻击者留下的flag2格式为:palu{xxoxx}

在上一个发现启动程序目录

flag1记事本也可以发现启动目录

去到那个目录就可以看到 a.bat右键编辑

palu{nizhidaowoyouduoainima}

6.提交攻击者留下的flag3提交格式为:palu{xxxx}

在PC1中没有找到flag3,剩下的应该与Web和mysql有关

首先进到Web server中,查看Web的信息:/var/www/html/index.php

经过代码审计发现应该是一个处理订单的Web网页,同时发现了数据库连接信息

进入MYSQL数据库中

root 密码: TOOR@123

我们已经知道与订单有关的数据库是ecommerce_order_system

use 进入

show tables查看

select *from orders

看到order_content列,猜测是base64加密,通过解密可得flag3

W3siaXRlbV9pZCI6MSwiaXRlbV9uYW1lIjoiZmxhZzNwYWx1e3NxbGFhYmJjY3Nid2luZG93c30iLCJxdWFudGl0eSI6MiwicHJpY2UiOjE5OS45OX0seyJpdGVtX2lkIjozLCJpdGVtX25hbWUiOiLoi7Hlm73lpI3ljbAiLCJxdWFudGl0eSI6MSwicHJpY2UiOjU5Ljk5fV0= 发现flag3

palu{sqlaabbccsbwindows}

7.提交钓鱼文件的哈希32位大写

在实战中,其实都是hr跟客服容易被钓鱼,一般钓鱼文件要么是一些通知、要么就是简历等符合

工作特性的文件

在PC2中

看内网通就可以看到这个发送钓鱼文件的过程

在回收站就可以发现

删除的文件还原

也可以直接安恒云沙箱分析

就可以

win计算文件md5的命令:

certutil -hashfile “文件路径” md5

certutil -hashfile C:UsersAdministratorDesktop简历简历.exe md5

2977cdab8f3ee5efddae61ad9f6cf203

转化成大写就行

palu{2977CDAB8F3EE5EFDDAE61AD9F6CF203}

8.提交攻击者留下的webshell-1密码格式为:palu{xxoxx}

在web服务器中,看到nginx日志中,黑客ip访问了a.php,所以这个文件很敏感

还有一种思路就是,黑客一般会在web服务器中传webshell(题目讲了),我们分析web服务器各个

端口开启的服务发现,使用的语言是php语言,所以我们可以查看下5月1号-5月2号这个期间web

服务器上有无修改过的php文件(应急响应一定要对时间敏感,有时候可以把时间当作筛查条件进

行筛查) 就是shell.php

查找5月1日和5月2日修改过的PHP文件:

查看webdata容器

发现hack

palu{hack}

9.提交攻击者开放端口格式为:palu{xxox,xxx,xxx}

在题目二中我们看攻击IP 就已经看到了一个端口

就是对8061资产主机常规排查计划任务中发现1133端口

1133

因为电脑虚拟机启动的问题或者环境导致看不了win10的外联端口网络状态8084端口,看看webserver 启动的端口IP反正我这个弄不了

看了看别人的wp就可以看到

然后后面的两个攻击端口靶机的问题或者是虚拟机启动和环境的问题所以后面的是被人的WP

对webserver常规排查,计划任务发现攻击者端口 我的文件已经没有了

看不了

别人的

就可以可能,真的逆天

在web server机中看到:1144 这个应该是a.php处导致的

答案是:

palu{1133,1144,8084}

10.提交攻击者留下的webshell密码2格式为:palu{xxx}

在webserver的/var/www/html下也有木马 直接看看就行

cat a.php

就可以发现这个木马密码

palu{00232}

11.提交攻击者留下的隐藏账户的密码flag格式为:palu{xxxx}

在计算机管理可以看到隐藏账户

system$

这个也可以用取证大师直接一把嗦

我们提取 SAM & SYSTEM 文件手动离线分析,从系统中导出 SAM 和 SYSTEM 文件,然后用 mimikatz

离线读取:

导出命令(cmd管理员权限启动):

reg save hklmsam sam.save

获取注册表的文件

reg save hklmsystem system.save

用这个工具mimikatz

然后在 mimikatz 中执行:

privilege::debug

lsadump::sam /sam:sam.save /system:system.save

往下面翻

就看到这个用户密码的哈希值了

dbae99beb48fd9132e1cf77f4c746979

解出密码

palu{wmx_love}

12.[溯源]攻击者的邮箱,flag格式为:palu{xxx}

而PDB是微软编译器生成的调试信息文件。EXE文件中可能直接存储PDB文件的完整路径

根据13题 通过api溯源到这个注册账号的邮箱

但是估计这个题的问题所以看不到

https://api.github.com/users/n0k4u/events/public

别人的wp截图

反正我的上面也没有

palu{n0k4u@outlook.com}

13.提交溯源后得到的flag,flag格式为:palu{xxx}

直接用IDA反编译简历可以发现这个这个用户

直接溯源可以通过github中查看有无这个id的github主页

n0k4u

发现密语

3834239649是个qq号

答案

palu{loveyouibiejv}